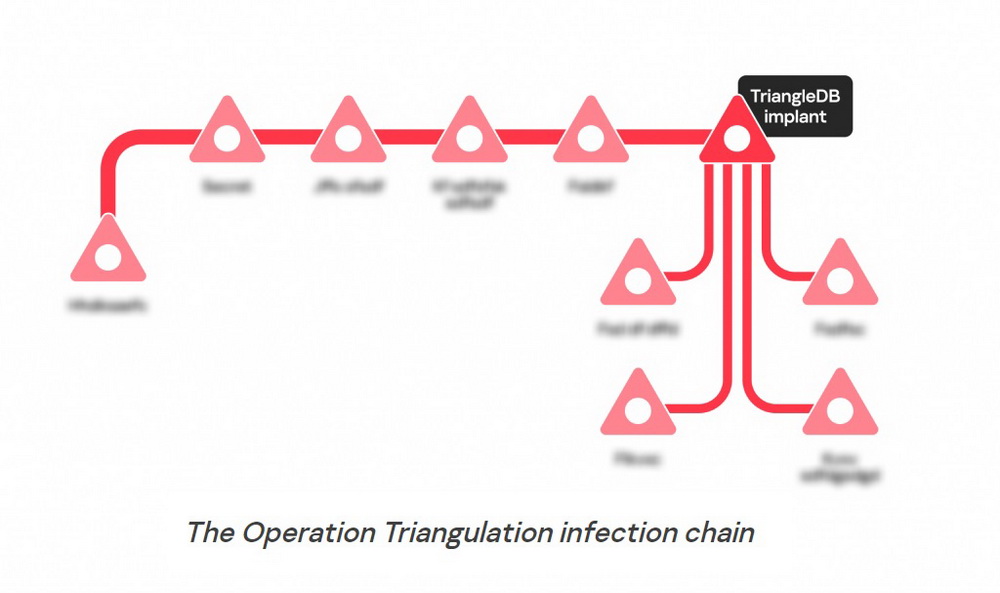

หลังจากที่ผู้เชี่ยวชาญของแคสเปอร์สกี้ (Kaspersky) ได้รายงานเรื่องแคมเปญ Operation Triangulation ที่กำหนดเป้าหมายโจมไปยังอุปกรณ์ iOS ไปก่อนหน้านี้ วันนี้ผู้เชี่ยวชาญได้ให้รายละเอียดเพิ่มเติมเกี่ยวกับการฝังสปายแวร์ที่ใช้ระหว่างการโจมตี ซึ่งมีชื่อว่า TriangleDB การฝังสปายแวร์นี้ทำให้ผู้โจมตีสามารถสอดแนมข้อมูลได้ ทำงานเฉพาะในหน่วยความจำ โดยหลักฐานทั้งหมดของการฝังสปายแวร์นี้จะถูกลบออกเมื่อรีบูตอุปกรณ์

แคสเปอร์สกี้ได้รายงานเรื่องแคมเปญ Advanced Persistent Threat (APT) บนมือถือใหม่ที่กำหนดเป้าหมายโจมตีอุปกรณ์ iOS ผ่าน iMessage โดยเฉพาะ หลังจากการสอบสวนเป็นเวลา 6 เดือน นักวิจัยของแคสเปอร์สกี้ได้เผยแพร่การวิเคราะห์เชิงลึก และเปิดเผยรายละเอียดเกี่ยวกับการฝังสปายแวร์ที่มีชื่อว่า TriangleDB ซึ่งถูกปรับใช้โดยใช้ประโยชน์จากช่องโหว่ของเคอร์เนลเพื่อรับสิทธิ์รูทบนอุปกรณ์ iOS ของเป้าหมาย เมื่อปรับใช้แล้ว จะทำงานเฉพาะในหน่วยความจำของอุปกรณ์ ดังนั้นร่องรอยของการติดมัลแวร์จึงหายไปเมื่อรีบูตอุปกรณ์ ดังนั้น หากเหยื่อรีสตาร์ทอุปกรณ์ ผู้โจมตีจำเป็นต้องทำให้อุปกรณ์ติดมัลแวร์อีกครั้งโดยส่ง iMessage อื่นพร้อมไฟล์แนบที่เป็นอันตราย เพื่อเริ่มกระบวนการทั้งหมดอีกครั้ง หากไม่มีการรีบูต ตัวสปายแวร์ที่ฝังไว้จะถอนการติดตั้งตัวเองโดยอัตโนมัติหลังจากผ่านไป 30 วัน เว้นแต่ผู้โจมตีจะยืดระยะเวลานี้ออกไป สปายแวร์ TriangleDB มีการทำงานที่ซับซ้อน มีความสามารถในการรวบรวมข้อมูลและตรวจสอบที่หลากหลาย

โดยรวมแล้ว อุปกรณ์ที่ฝังในเครื่องจะมีคำสั่ง 24 รายการพร้อมฟังก์ชันการทำงานที่หลากหลาย คำสั่งเหล่านี้ใช้เพื่อวัตถุประสงค์ต่างๆ เช่น การโต้ตอบกับระบบไฟล์ของอุปกรณ์ (รวมถึงการสร้างไฟล์ การแก้ไข การกรอง และการลบ) การจัดการกระบวนการ (การแสดงรายการและการยกเลิก) การแยกรายการคีย์เชนเพื่อรวบรวมข้อมูลประจำตัวของเหยื่อ และการตรวจสอบตำแหน่งทางภูมิศาสตร์ของเหยื่อ และอื่นๆ

นอกจากนี้ ผู้เชี่ยวชาญพบว่าคลาส CRConfig มี populateWithFieldsMacOSOnly ซึ่งแม้จะไม่ได้ใช้งานในอุปกรณ์ iOS ที่ฝังไว้ แต่การฝังไว้ในอุปกรณ์บ่งชี้ความเป็นไปได้ในการกำหนดเป้าหมายเพื่อโจมตีอุปกรณ์ macOS ด้วยอุปกรณ์ที่ฝังในลักษณะเดียวกัน

นายจอร์จี้ คุชเชริน ผู้เชี่ยวชาญความปลอดภัย แคสเปอร์สกี้ กล่าวว่า “ในขณะที่เราเจาะลึกถึงการโจมตี เราค้นพบการฝัง iOS ที่ซับซ้อน เรายังวิเคราะห์แคมเปญนี้อย่างต่อเนื่อง และจะแจ้งให้ทุกคนทราบข้อมูลเชิงลึกเพิ่มเติมเกี่ยวกับการโจมตีที่ซับซ้อนนี้ เราขอให้ชุมชนความปลอดภัยทางไซเบอร์รวมตัวกัน แบ่งปันความรู้ และทำงานร่วมกันเพื่อให้ได้ภาพที่ชัดเจนยิ่งขึ้นเกี่ยวกับภัยคุกคามเหล่านี้”

ข้อมูลเพิ่มเติมเกี่ยวกับสปายแวร์ TriangleDB

นักวิจัยของแคสเปอร์สกี้ได้เปิดตัวยูทิลิตี้พิเศษ ‘triangle_check’ ที่จะค้นหาการติดมัลแวร์โดยอัตโนมัติ สำหรับคำแนะนำโดยละเอียดเกี่ยวกับวิธีการตรวจสอบอุปกรณ์ของคุณ โปรดอ่านบล็อกโพสต์นี้

นักวิจัยของแคสเปอร์สกี้แนะนำให้ใช้มาตรการต่อไปนี้ เพื่อหลีกเลี่ยงการตกเป็นเหยื่อของการโจมตีเป้าหมาย

- สำหรับการตรวจจับ การสืบสวน และการแก้ไขเหตุการณ์อย่างทันท่วงทีในระดับเอ็นด์พ้อยต์ ให้ใช้โซลูชันการรักษาความปลอดภัยที่เชื่อถือได้สำหรับธุรกิจ เช่น Kaspersky Unified Monitoring and Analysis Platform (KUMA)

- อัปเดต Microsoft Windows OS และซอฟต์แวร์ของบริษัทอื่นโดยเร็วที่สุดและทำอย่างสม่ำเสมอ

- ให้ทีม SOC ขององค์กรใช้งานและเข้าถึงข้อมูลภัยคุกคามล่าสุด โดยขอแนะนำ Kaspersky Threat Intelligence ซึ่งให้ข้อมูลการโจมตีทางไซเบอร์และข้อมูลเชิงลึกที่รวบรวมโดยแคสเปอร์สกี้ ครอบคลุมระยะเวลากว่า 20 ปี

- เพิ่มระดับทักษะของทีมรักษาความปลอดภัยทางไซเบอร์เพื่อรับมือกับภัยคุกคามที่กำหนดเป้าหมายล่าสุดด้วยการฝึกอบรมออนไลน์ของแคสเปอร์สกี้ ที่พัฒนาโดยผู้เชี่ยวชาญ GReAT

- เนื่องจากการโจมตีเป้าหมายจำนวนมากเริ่มต้นด้วยฟิชชิ่งหรือเทคนิควิศวกรรมสังคมอื่นๆ ขอแนะนำการฝึกอบรมการตระหนักรู้ด้านความปลอดภัยและสอนทักษะเชิงปฏิบัติให้กับทีม ผ่าน Kaspersky Automated Security Awareness Platform

ที่มา: พิตอน คอมมิวนิเคชั่น