นักวิจัย ICS CERT ของแคสเปอร์สกี้ (Kaspersky) เปิดเผยการคาดการณ์สำหรับการพัฒนาที่มุ่งเน้นระบบควบคุมอุตสาหกรรมในปีหน้าและความเสี่ยงที่องค์กรต่างๆ ควรเตรียมพร้อมสำหรับปี 2023 การคาดการณ์เหล่านี้รวมถึงพื้นที่การโจมตีที่เพิ่มขึ้นเนื่องจากการแปลงเป็นดิจิทัล กิจกรรมของอาสาสมัครและคนในแวดวงอาชญากรไซเบอร์ การโจมตีด้วยแรนซัมแวร์บนโครงสร้างพื้นฐานที่สำคัญ ตลอดจนผลกระทบทางเทคนิค เศรษฐกิจ และภูมิรัฐศาสตร์ต่อคุณภาพของการตรวจจับภัยคุกคาม และการเพิ่มขึ้นของช่องโหว่ที่อาจถูกโจมตี

การคาดการณ์เหล่านี้เป็นความคิดเห็นของทีม ICS CERT ของแคสเปอร์สกี้ โดยพิจารณาจากประสบการณ์โดยรวมในการวิจัยช่องโหว่ การโจมตี และการตอบสนองต่อเหตุการณ์ ตลอดจนวิสัยทัศน์ส่วนตัวของผู้เชี่ยวชาญเกี่ยวกับเว็กเตอร์หลักที่ขับเคลื่อนการเปลี่ยนแปลงในภาพรวมของภัยคุกคาม

ความเสี่ยงใหม่และการเปลี่ยนแปลงรูปแบบภัยคุกคาม

ผู้เชี่ยวชาญของแคสเปอร์สกี้คาดการณ์การเปลี่ยนแปลงของกิจกรรมภัยคุกคามขั้นสูง (APT) ต่อองค์กรอุตสาหกรรมและระบบ OT ในอุตสาหกรรมและสถานที่ตั้งใหม่ ภาคเศรษฐกิจจริง อย่างเช่น เกษตรกรรม โลจิสติกส์และการขนส่ง ภาคพลังงานทางเลือกและภาคพลังงานโดยรวม ผู้ผลิตเทคโนโลยีขั้นสูง เวชภัณฑ์ และอุปกรณ์การแพทย์ มีแนวโน้มที่จะเห็นการโจมตีมากขึ้นในปีหน้า นอกจากนี้ ยังพุ่งไปที่เป้าหมายดั้งเดิมอยู่ เช่น ศูนย์อุตสาหกรรมทางทหาร และหน่วยงานภาครัฐ

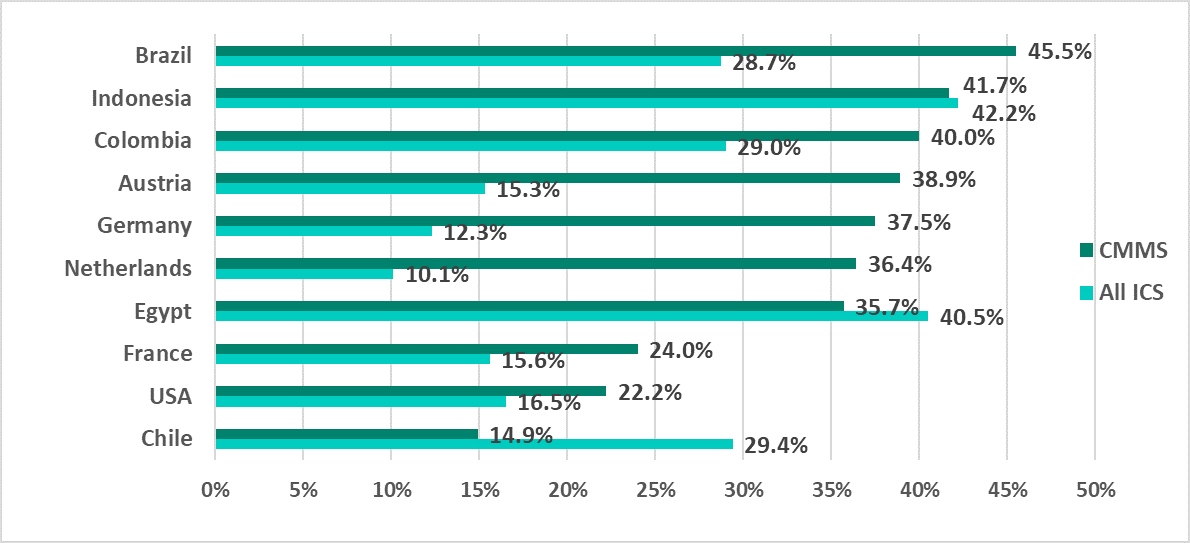

พื้นที่การโจมตีจะเพิ่มขึ้นเนื่องจากการแปลงเป็นดิจิทัลในการแข่งขันเพื่อประสิทธิภาพที่สูงขึ้นใน IIoT และ SmartXXX รวมถึงระบบสำหรับการบำรุงรักษาเชิงคาดการณ์และเทคโนโลยีแฝดดิจิทัล แนวโน้มนี้ได้รับการสนับสนุนจากสถิติการโจมตีระบบการจัดการการบำรุงรักษาด้วยคอมพิวเตอร์ (CMMS) ในช่วงครึ่งแรกของปี 2022 ประเทศ 10 อันดับแรกที่มีการโจมตีระบบเหล่านี้ถือเป็นประเทศที่มีระดับความปลอดภัยสูงกว่า

ความเสี่ยงของการขยายตัวของพื้นที่การโจมตีนั้นเชื่อมโยงกับราคาผู้ให้บริการพลังงานที่สูงขึ้น และผลที่ตามมาคือราคาฮาร์ดแวร์ที่สูงขึ้น ซึ่งจะบีบให้องค์กรจำนวนมากละทิ้งแผนการที่จะปรับใช้โครงสร้างพื้นฐานในองค์กร เพื่อหันไปใช้บริการคลาวด์จากผู้จำหน่ายบุคคลที่สาม และอาจส่งผลกระทบต่องบประมาณ IS บางส่วน

ภัยคุกคามยังอาจมาจากวิธีการขนส่งไร้คนขับที่สามารถเป็นเป้าหมายหรือเครื่องมือในการโจมตีได้ ความเสี่ยงอื่น ๆ ที่ควรระวังคือกิจกรรมมุ่งร้ายที่เพิ่มสูงขึ้นโดยมีเป้าหมายเพื่อเก็บข้อมูลประจำตัวของผู้ใช้ รวมถึงคนวงในที่มีอุดมการณ์และแรงจูงใจทางการเมืองที่เป็นอาสาสมัครมากขึ้น และคนวงในที่ทำงานกับกลุ่มอาชญากร คนวงในเหล่านี้อาจทำงานอยู่ในโรงงานผลิต เช่นเดียวกับผู้พัฒนาเทคโนโลยี ผู้จำหน่ายผลิตภัณฑ์ และผู้ให้บริการ

ความร่วมมือทางภูมิรัฐศาสตร์ที่ไว้วางใจได้ซึ่งมีผลกระทบทั่วโลกต่อสถานะของความปลอดภัยทางไซเบอร์ใน ICS เช่นกัน จะชัดเจนมากขึ้นในปี 2023 นอกจากการเติบโตของกิจกรรมแฮ็คติวิสต์ที่ทำงานการเมืองทั้งภายในและภายนอก ซึ่งอาจ มีประสิทธิภาพมากขึ้น เรายังอาจเห็นการโจมตีของแรนซัมแวร์บนโครงสร้างพื้นฐานที่สำคัญมากขึ้น เนื่องจากการดำเนินคดีกับการโจมตีดังกล่าวจะทำได้ยากขึ้น

การเสื่อมถอยของความร่วมมือในการบังคับใช้กฎหมายระหว่างประเทศจะนำไปสู่การโจมตีทางไซเบอร์ที่เพิ่มมากขึ้นในประเทศที่ถือว่าเป็นศัตรู ในขณะเดียวกัน โซลูชันทางเลือกใหม่ที่พัฒนาขึ้นเองในประเทศก็อาจนำไปสู่ความเสี่ยงใหม่ๆ เช่น ซอฟต์แวร์ที่มีข้อผิดพลาดในการกำหนดค่าความปลอดภัยและช่องโหว่ Zero-day ได้ง่าย ทำให้ทั้งอาชญากรไซเบอร์และแฮกเกอร์สามารถเข้าถึงได้

องค์กรอาจเผชิญกับความเสี่ยงใหม่ ๆ เช่น การตรวจจับภัยคุกคามที่มีคุณภาพลดลง เนื่องจากความล้มเหลวในการสื่อสารระหว่างนักพัฒนาด้านความปลอดภัยข้อมูลและนักวิจัยที่อาศัยอยู่ในประเทศที่มีความขัดแย้งในปัจจุบัน นอกจากนี้ เรายังอาจเผชิญกับข่าวกรองข้อมูลภัยคุกคามที่มีคุณภาพลดลง ซึ่งนำไปสู่การระบุแหล่งที่มาที่ไม่ได้รับการสนับสนุน และความพยายามของรัฐบาลในการควบคุมข้อมูลเกี่ยวกับเหตุการณ์ ภัยคุกคาม และช่องโหว่ บทบาทที่เพิ่มขึ้นของรัฐบาลในกระบวนการปฏิบัติงานขององค์กรอุตสาหกรรม รวมถึงการเชื่อมต่อกับระบบคลาวด์และบริการของรัฐบาล ซึ่งบางครั้งอาจได้รับการปกป้องน้อยกว่าภาคเอกชนที่เป็นผู้นำตลาด ยังนำไปสู่ความเสี่ยงด้าน IS เพิ่มเติมอีกด้วย ดังนั้นจึงมีความเสี่ยงเพิ่มขึ้นที่ข้อมูลลับจะรั่วไหลโดยพนักงานที่ไม่ผ่านการรับรองในสถาบันของรัฐ รวมถึงวัฒนธรรมภายในและแนวปฏิบัติที่ยังคงพัฒนาสำหรับการเปิดเผยอย่างรับผิดชอบ

เทคนิคและกลยุทธ์ใหม่ที่ควรระวังในการโจมตีในอนาคต

นักวิจัยของ Kaspersky ICS CERT ยังได้ระบุเทคนิคและยุทธวิธีชั้นนำที่คาดว่าจะประสบความสำเร็จในปี 2023 ดังนี้

- หน้าฟิชชิงและสคริปต์ที่ฝังอยู่ในไซต์ที่ถูกต้องตามกฎหมาย

- การใช้ตัวกระจายที่เสียหายซึ่งมีโทรจัน แพตช์และตัวสร้างคีย์สำหรับซอฟต์แวร์เฉพาะทางที่ใช้กันทั่วไป

- อีเมลฟิชชิ่งเกี่ยวกับเหตุการณ์ปัจจุบันที่มีประเด็นดราม่าโดยเฉพาะ รวมถึงเหตุการณ์ทางการเมือง

- เอกสารที่ถูกขโมยในการโจมตีองค์กรที่เกี่ยวข้องหรือพันธมิตรก่อนหน้านี้ จะถูกใช้เป็นเหยื่อล่อในอีเมลฟิชชิง

- การแพร่กระจายของอีเมลฟิชชิ่งจากกล่องอีเมลของพนักงานและคู่ค้าที่ถูกโจมตี ซึ่งปลอมแปลงเป็นการติดต่อในการทำงานที่ถูกต้อง

- ช่องโหว่แบบ N-day จะปิดได้ช้าลง เนื่องจากการอัปเดตความปลอดภัยสำหรับโซลูชันบางอย่างเข้าถึงได้น้อยลงในบางตลาด

- การใช้ข้อผิดพลาดจากการกำหนดค่าเริ่มต้น (เช่น การใช้รหัสผ่านเริ่มต้น) และช่องโหว่ Zero-day ที่ง่ายดายในผลิตภัณฑ์จากผู้จำหน่ายรายใหม่ รวมถึงผู้จำหน่ายในพื้นที่

- การโจมตีบริการคลาวด์

- การใช้ข้อผิดพลาดในการกำหนดค่าในโซลูชันการรักษาความปลอดภัย เช่น ข้อผิดพลาดที่อนุญาตให้ปิดใช้งานโซลูชันป้องกันไวรัส

- การใช้บริการคลาวด์ยอดนิยมอย่าง CnC ซึ่งแม้หลังจากระบุการโจมตีแล้ว เหยื่ออาจยังไม่สามารถบล็อกการโจมตีได้ เนื่องจากกระบวนการทางธุรกิจที่สำคัญอาจขึ้นอยู่กับคลาวด์

- การใช้ประโยชน์จากช่องโหว่ในซอฟต์แวร์ที่ถูกกฎหมาย การจี้ DLL และ BYOVD (Bring Your Own Vulnerable Driver) เพื่อข้ามการรักษาความปลอดภัยโหนดปลายทาง

- การแพร่กระจายของมัลแวร์ผ่านสื่อที่ถอดออกได้ (removable media)

นายเอฟจีนี่ กอนชารอฟ หัวหน้า ICS CERT ของแคสเปอร์สกี้ กล่าวว่า “เราได้เห็นว่าเหตุการณ์ด้านความปลอดภัยทางไซเบอร์มีมากมายในปี 2022 นี้ ซึ่งก่อให้เกิดปัญหามากมายสำหรับเจ้าของและผู้ดำเนินการ ICS อย่างไรก็ตาม เราไม่เห็นการเปลี่ยนแปลงอย่างกะทันหันหรือเป็นหายนะใดๆ ในภาพรวมของภัยคุกคามโดยรวม ไม่มีการเปลี่ยนแปลงใดที่ยากต่อการจัดการ แม้จะมีพาดหัวข่าวที่มีสีสันมากมายในสื่อก็ตาม ขณะที่เราวิเคราะห์เหตุการณ์ในปี 2023 เราต้องยอมรับว่าเราได้เข้าสู่ยุคที่การเปลี่ยนแปลงที่สำคัญที่สุดในภาพรวมของภัยคุกคาม ICS ส่วนใหญ่ถูกกำหนดโดยแนวโน้มทางภูมิรัฐศาสตร์และปัจจัยทางเศรษฐกิจมหภาคที่ตามมา อาชญากรไซเบอร์นั้นมีความเป็นสากลโดยธรรมชาติ แสวงหาผลกำไรที่ง่ายดายและรับประกันความปลอดภัยส่วนบุคคล แต่ก็ให้ความสนใจอย่างใกล้ชิดกับแนวโน้มทางการเมืองและเศรษฐกิจ เราหวังว่าการวิเคราะห์การโจมตีในอนาคตนี้จะเป็นประโยชน์กับองค์กรในการเตรียมพร้อมสำหรับภัยคุกคามใหม่ๆ”

การคาดการณ์เหล่านี้เป็นส่วนหนึ่งของ Kaspersky Security Bulletin (KSB) ซึ่งเป็นซีรี่ส์การคาดการณ์ประจำปีและบทความเชิงวิเคราะห์เกี่ยวกับการเปลี่ยนแปลงที่สำคัญในโลกของความปลอดภัยทางไซเบอร์

อ่านการคาดการณ์ ICS ฉบับเต็มสำหรับรายงานปี 2023 บน Securelist

อ่านข้อมูลส่วนอื่นๆ ของ Kaspersky Security Bulletin (KSB)

หากต้องการย้อนกลับไปดูสิ่งที่ผู้เชี่ยวชาญของแคสเปอร์สกี้คาดการณ์ภาพรวมของภัยคุกคาม ICS ในปี 2022 โปรดอ่านรายงานประจำปีก่อนหน้านี้

ที่มา: พิตอน คอมมิวนิเคชั่น