ผู้เชี่ยวชาญเผย คลัสเตอร์โกลด์ดรากอน มุ่งเป้าสื่อ-นักคิดในเกาหลีใต้

เกือบ 10 ปีแล้วที่ผู้เชี่ยวชาญของแคสเปอร์สกี้เปิดโปงแคมเปญจารกรรมทางไซเบอร์ “คิมสุกี” (Kimsuky) ที่มุ่งเป้าไปที่กลุ่มนักคิดในเกาหลีใต้เป็นหลัก กลุ่มนี้ได้รับการสนับสนุนจากรัฐ และยังอัปเดตเครื่องมือและยุทธวิธีมากมายเพื่อล่อเหยื่อที่เป็นหน่วยงานที่เกี่ยวข้องกับเกาหลีเหนือ

ผู้เชี่ยวชาญอาวุโสของแคสเปอร์สกี้เปิดเผยข้อมูลที่ค้นพบเพิ่มขึ้น รวมถึงความเป็นไปได้ที่ผู้ก่อภัยคุกคามขั้นสูง (Advanced Persistent Threat – APT) จะขยายการดำเนินงานด้วยความสามารถที่มีอยู่มากมาย

“คิมสุกี” Kimsuky เป็นที่รู้จักในชื่อ Thallium, Black Banshee และ Velvet Chollima อยู่ในเรดาร์ของแคสเปอร์สกี้มาตั้งแต่ปี 2013 และเป็นที่ทราบกันดีว่า คิมสุกีอัปเดตเครื่องมือได้อย่างรวดเร็วเพื่อซ่อนโครงสร้างพื้นฐานของตน และทำให้นักวิจัยด้านความปลอดภัยและระบบวิเคราะห์อัตโนมัติรับเพย์โหลดได้ยากขึ้น

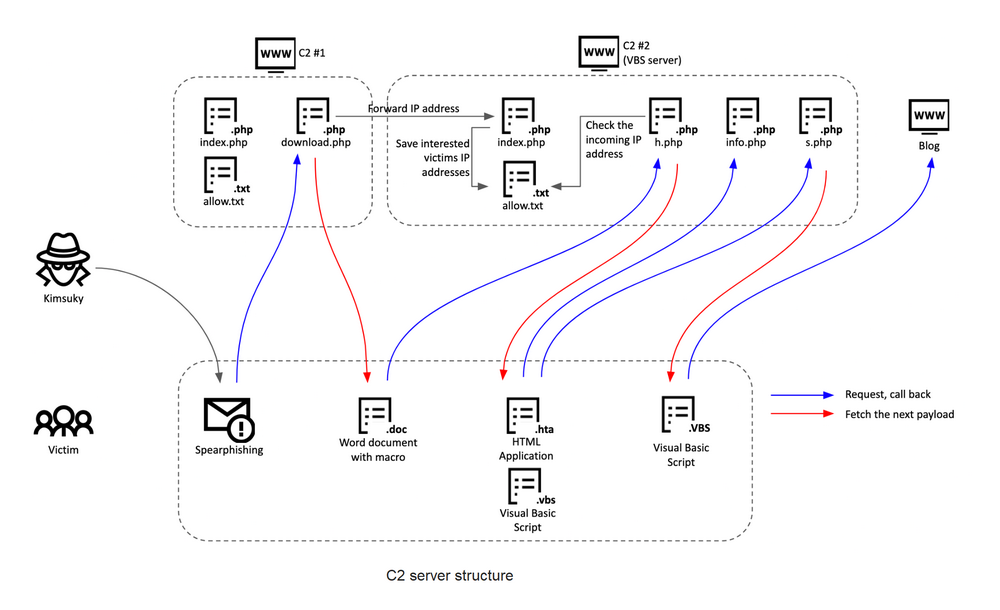

นายซองซู ปาร์ค หัวหน้านักวิจัยด้านความปลอดภัย ทีมทีมวิจัยและวิเคราะห์ระดับโลก (GReAT) แคสเปอร์สกี้ พบว่ากลุ่มคิมสุกีได้กำหนดค่าเซิร์ฟเวอร์คำสั่งและการควบคุมแบบหลายขั้นตอน (C2) อย่างต่อเนื่องด้วยบริการโฮสติ้งเชิงพาณิชย์ต่างๆ ที่ตั้งอยู่ทั่วโลก

เซิร์ฟเวอร์คำสั่งและการควบคุมคือเซิร์ฟเวอร์ที่ช่วยให้ผู้คุกคามสามารถควบคุมมัลแวร์ และส่งคำสั่งที่เป็นอันตรายไปให้สมาชิก ควบคุมสปายแวร์ ส่งเพย์โหลด และอื่นๆ

นายซองซู ปาร์ค กล่าวว่า “ในปี 2019 คิมสุกีมีเซิร์ฟเวอร์ C2 น้อยกว่า 100 แห่ง ปัจจุบัน (กรกฎาคม 2022) มีศูนย์บัญชาการที่เป็นอันตรายถึง 603 แห่ง ซึ่งแสดงชัดเจนว่าผู้คุกคามมีท่าทีที่จะเปิดตัวการโจมตีเพิ่มเติม ซึ่งอาจอยู่นอกเหนือคาบสมุทรเกาหลี จากประวัติของกลุ่มนี้ชี้ให้เห็นว่า หน่วยงานของรัฐ หน่วยงานทางการทูต สื่อมวลชน และธุรกิจสกุลเงินดิจิทัลในเอเชียแปซิฟิก ควรตื่นตัวในระดับสูงต่อภัยคุกคามที่ซ่อนเร้นนี้”

กลุ่มโกลด์ดรากอนของคิมสุกี

จำนวนเซิร์ฟเวอร์ C2 ที่พุ่งสูงขึ้นเป็นส่วนหนึ่งของการดำเนินงานอย่างต่อเนื่องของคิมสุกีในเอเชียแปซิฟิกและภูมิภาคอื่นๆ ในช่วงต้นปี 2022 ทีมผู้เชี่ยวชาญของแคสเปอร์สกี้ได้สังเกตเห็นการโจมตีอีกระลอกหนึ่งที่มุ่งเป้าไปที่นักข่าว หน่วยงานทางการทูต และนักวิชาการในเกาหลีใต้

โดยการโจมตีนี้เรียกว่าคลัสเตอร์ “โกลด์ดรากอน” (GoldDragon) ผู้คุกคามเริ่มต้นห่วงโซ่การติดมัลแวร์โดยการส่งอีเมลสเปียร์ฟิชชิงหลอกลวงที่มีเอกสาร Word ที่ฝังมาโครเอาไว้ มีการเปิดเผยตัวอย่างต่างๆ ของเอกสาร Word มากมายที่ใช้สำหรับการโจมตีครั้งใหม่นี้ โดยแต่ละฉบับแสดงเนื้อหาหลอกลวงต่างๆ ที่เกี่ยวข้องกับประเด็นทางการเมืองในคาบสมุทรเกาหลี

การวิเคราะห์เพิ่มเติมทำให้นายปาร์คค้นพบสคริปต์ฝั่งเซิร์ฟเวอร์ที่เกี่ยวข้องกับคลัสเตอร์โกลด์ดรากอน ซึ่งทำให้ผู้เชี่ยวชาญสามารถทำแผนที่การดำเนินการ C2 ของกลุ่มนี้ได้

- ผู้คุกคามส่งอีเมลสเปียร์ฟิชชิงไปยังผู้ที่น่าจะตกเป็นเหยื่อให้ดาวน์โหลดเอกสารเพิ่มเติม

- หากเหยื่อคลิกลิงก์ จะส่งผลให้มีการเชื่อมต่อกับเซิร์ฟเวอร์ C2 ระยะแรก โดยมีอีเมลแอดเดรสเป็นพารามิเตอร์

- เซิร์ฟเวอร์ C2 ระยะแรกตรวจสอบว่าพารามิเตอร์อีเมลแอดเดรสขาเข้าเป็นพารามิเตอร์ที่คาดไว้ และส่งเอกสารที่เป็นอันตรายหากอยู่ในรายการเป้าหมาย สคริปต์ขั้นตอนแรกยังส่งต่อไอพีแอดเดรสของเหยื่อไปยังเซิร์ฟเวอร์ขั้นถัดไป

- เมื่อเปิดเอกสาร ก็จะเชื่อมต่อกับเซิร์ฟเวอร์ C2 ที่สอง

- สคริปต์บนเซิร์ฟเวอร์ C2 เครื่องที่สองจะตรวจสอบไอพีแอดเดรสที่ส่งต่อจากเซิร์ฟเวอร์ระยะแรกเพื่อตรวจสอบว่าเป็นคำขอที่คาดว่าจะได้จากเหยื่อรายเดียวกันหรือไม่ การใช้รูปแบบการตรวจสอบไอพีนี้ ผู้คุกคามจะตรวจสอบว่าคำขอที่เข้ามานั้นว่ามาจากเหยื่อหรือไม่

- นอกจากนี้ ยังต้องอาศัยกระบวนการอื่นๆ อีกหลายขั้นตอนในการส่งมอบเพย์โหลดถัดไปอย่างระมัดระวัง เช่น การตรวจสอบประเภทของระบบ OS และ user-agent strings ที่กำหนดไว้ล่วงหน้า

เทคนิคที่โดดเด่นอีกประการหนึ่งที่คิมสุกีใช้ คือการใช้กระบวนการตรวจสอบของไคลเอ็นต์เพื่อยืนยันว่าเป็นเหยื่อที่ตนต้องการโจมตีหรือไม่ ผู้เชี่ยวชาญของแคสเปอร์สกี้พบเนื้อหาของเอกสารล่อเหยื่อที่มีหัวข้อต่างๆ รวมถึงวาระการประชุม “2022 Asian Leadership Conference” แบบฟอร์มการขอกิตติมศักดิ์ และประวัติย่อของนักการทูตออสเตรเลียอีกด้วย

นายปาร์คกล่าวเสริมว่า “เราได้เห็นแล้วว่ากลุ่มคิมสุกีพัฒนารูปแบบการติดมัลแวร์อย่างต่อเนื่อง และใช้เทคนิคใหม่ๆ เพื่อขัดขวางการวิเคราะห์ ความยากในการติดตามกลุ่มนี้คือ ยากที่จะได้รับข้อมูลการติดมัลแวร์เต็มรูปแบบ ดังที่เราเห็นจากการวิจัยนี้ ล่าสุดผู้คุกคามได้นำวิธีการตรวจสอบเหยื่อมาใช้ในเซิร์ฟเวอร์คำสั่งและการควบคุม แม้จะมีความยากลำบากในการรับอ็อบเจ็คต์ฝั่งเซิร์ฟเวอร์ หากเราวิเคราะห์เซิร์ฟเวอร์ของผู้โจมตีและมัลแวร์จากฝั่งเหยื่อ เราก็สามารถเข้าใจได้อย่างถ่องแท้ว่าผู้คุกคามใช้งานโครงสร้างพื้นฐานของตนอย่างไร และใช้เทคนิคประเภทใด”

ผู้เชี่ยวชาญของแคสเปอร์สกี้แนะนำวิธีเพื่อปกป้องระบบและเครือข่ายจากกลวิธีและเทคนิคลับของคิมสุกีดังนี้

- การป้องกันตามบริบทเต็มรูปแบบคือกุญแจสำคัญ

- การป้องกันแบบตีแล้วหนีไม่เคยได้ผล

- ทีมรักษาความปลอดภัยและผู้เชี่ยวชาญจำเป็นต้องเข้าใจบริบททั้งหมดของภัยคุกคาม ขอแนะนำให้มีบริการที่จัดทำรายงานและการวิเคราะห์เชิงลึกแบบเรียลไทม์ เช่น Kaspersky Threat Intelligence Portal

- กระจายจุดการป้องกัน

- ความร่วมมือกับอุตสาหกรรมอื่นๆ

- แต่ละภาคส่วนมีจุดแข็งและความเชี่ยวชาญต่างกัน

- ความร่วมมือเป็นสิ่งสำคัญในการทำความเข้าใจภัยคุกคามทางไซเบอร์ในหลากหลายมิติ ซึ่งจะทำให้กลยุทธ์รับมือกับภัยคุกคามได้ดียิ่งขึ้น

อ่านรายงานฉบับสมบูรณ์เกี่ยวกับ Kimsuky APT ได้ที่ https://securelist.com/kimsukys-golddragon-cluster-and-its-c2-operations/107258/

ที่มา: พิตอน คอมมิวนิเคชั่น