อาชญากรไซเบอร์มักคิดค้นวิธีการใหม่ๆ ในการส่งข้อความสแปมและฟิชชิ่งไปยังทั้งผู้ใช้งานทั่วไปและองค์กรธุรกิจ อาชญากรไซเบอร์มีความรู้เกี่ยวกับแนวโน้มล่าสุด จึงใช้ประโยชน์จากการเปลี่ยนแปลงพฤติกรรมทางดิจิทัลในช่วงการระบาดใหญ่ เพื่อเริ่มการโจมตีทางวิศวกรรมสังคม (social engineering) เช่น อีเมลฟิชชิ่ง

ข้อมูลของแคสเปอร์สกี้แสดงให้เห็นว่า การใส่หัวข้อและวลียอดนิยมที่เกี่ยวข้องกับกิจกรรมออนไลน์ในข้อความ เช่น การช้อปปิ้ง การสตรีมความบันเทิง การระบาดของ COVID-19 ทำให้เพิ่มโอกาสที่ผู้ใช้จะไม่สงสัยและคลิกลิงก์ที่ติดมัลแวร์หรือไฟล์แนบที่เป็นอันตรายขึ้นอย่างมาก

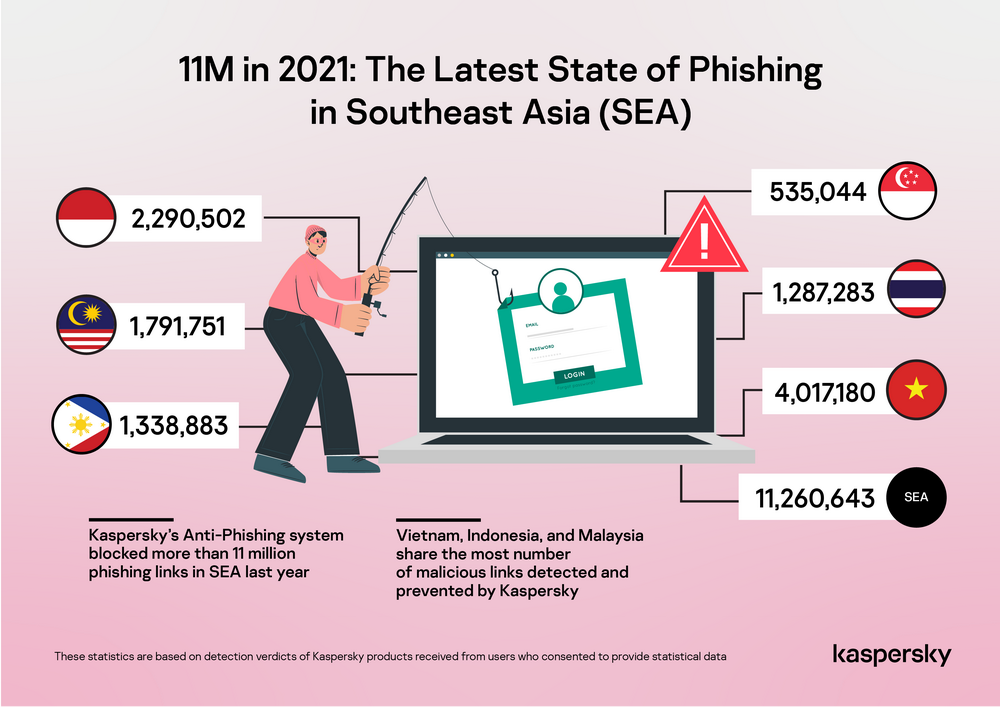

ในปี 2021 ระบบป้องกันฟิชชิ่ง (Anti-Phishing) ของแคสเปอร์สกี้ได้บล็อกลิงก์ฟิชชิ่งลิงก์ทั้งหมด 11,260,643 รายการในภูมิภาคเอเชียตะวันออกเฉียงใต้ ฟิชชิ่งลิงก์ส่วนใหญ่ถูกบล็อกบนอุปกรณ์ของผู้ใช้แคสเปอร์สกี้ในประเทศเวียดนาม อินโดนีเซีย และมาเลเซีย

นายเซียง เทียง โยว ผู้จัดการทั่วไปประจำภูมิภาคเอเชียตะวันออกเฉียงใต้ แคสเปอร์สกี้ กล่าวว่า “อีเมลยังเป็นการสื่อสารรูปแบบหลักสำหรับการทำงานในเอเชียตะวันออกเฉียงใต้ การพยายามโจมตีด้วยฟิชชิ่งจำนวน 11 ล้านรายการในหนึ่งปี เป็นเพียงส่วนเล็กๆ ของการโจมตีทางไซเบอร์ เมื่อข้อมูลสำคัญทั้งหมดถูกส่งผ่านอีเมล อาชญากรไซเบอร์มองว่าเป็นจุดเริ่มต้นที่มีประสิทธิภาพและสามารถทำกำไรได้ ตัวอย่างการโจมตีด้วยฟิชชิ่งแบบพุ่งเป้าหมายครั้งเดียวที่ประสบความสำเร็จ คือการปล้นธนาคารบังคลาเทศมูลค่า 81 ล้านดอลลาร์ในปี 2016 ดังนั้น องค์กรในภูมิภาคนี้ควรตรวจสอบเทคโนโลยีความปลอดภัยทางไซเบอร์แบบองค์รวมและเชิงลึกอย่างรอบคอบ เพื่อเพิ่มความปลอดภัยให้กับเซิร์ฟเวอร์อีเมลที่มีความสำคัญมาก”

ในปี 2021 ลิงก์ฟิชชิ่งทั่วโลกจำนวน 253,365,212 รายการถูกตรวจพบและบล็อกโดยโซลูชันของแคสเปอร์สกี้ โดยรวมแล้ว ผู้ใช้แคสเปอร์สกี้ทั่วโลกจำนวน 8.20% ต้องเผชิญกับการโจมตีแบบฟิชชิงอย่างน้อยหนึ่งครั้ง

การหลอกลวงผ่านอีเมลธุรกิจและการทำงานระยะไกล

การทำงานระยะไกลทำให้เกิดความพยายามโจมตีบริษัทด้วยฟิชชิ่งมากขึ้นในช่วงสองปีที่ผ่านมา หนึ่งในกระแสการโจมตีที่เพิ่มขึ้นคือการหลอกลวงผ่านอีเมลธุรกิจ หรือ BEC (Business Email Compromise)

การโจมตีด้วย BEC เป็นการฉ้อโกงประเภทหนึ่งที่เกี่ยวข้องกับการแอบอ้างเป็นตัวแทนจากองค์กรธุรกิจที่เชื่อถือได้ การโจมตี BEC เป็นแคมเปญอาชญากรรมไซเบอร์ที่กำหนดเป้าหมายซึ่งทำงานโดยวิธีการดังนี้

- เริ่มต้นโต้ตอบอีเมลกับพนักงานของบริษัท หรือรับช่วงต่อจากการสนทนาที่มีอยู่เดิม

- ได้รับความไว้วางใจจากพนักงาน

- ส่งเสริมการกระทำที่เป็นผลเสียต่อผลประโยชน์ของบริษัทหรือลูกค้าของบริษัท

จากข้อมูลของ Verizon พบว่าการโจมตีแบบ BEC เป็นการโจมตีแบบวิศวกรรมสังคมที่พบได้บ่อยเป็นอันดับสองในปี 2021และ FBI รายงานว่าการโจมตีแบบ BEC ทำให้ธุรกิจในสหรัฐฯ เสียหายมากกว่า 2 พันล้านดอลลาร์ในช่วงปี 2014 ถึง 2019

ผู้เชี่ยวชาญของแคสเปอร์สกี้สังเกตการโจมตี BEC มากขึ้น ในไตรมาสที่ 4 ปี 2021 ผลิตภัณฑ์ของแคสเปอร์สกี้ป้องกันการโจมตี BEC ได้มากกว่า 8,000 ครั้ง โดยจำนวนมากที่สุดคือ 5,037 ครั้งในเดือนตุลาคม

ตลอดปี 2021 นักวิจัยของแคสเปอร์สกี้ได้วิเคราะห์วิธีที่นักต้มตุ๋นสร้างและเผยแพร่อีเมลปลอมอย่างใกล้ชิด และพบว่าการโจมตีนี้มีแนวโน้มที่จะแบ่งออกเป็นสองประเภท คือ เหยื่อจำนวนมาก และกำหนดเป้าหมายขั้นสูง

การโจมตีแบบแรกเรียกว่า “BEC-as-a-Service” โดยการโจมตีจะทำให้กลไกที่อยู่เบื้องหลังการโจมตีง่ายขึ้น เพื่อที่จะเข้าถึงเหยื่อให้ได้มากที่สุด ผู้โจมตีส่งข้อความจำนวนมากจากบัญชีอีเมลฟรี และคาดหวังว่าจะดักจับเหยื่อให้ได้มากที่สุด ข้อความดังกล่าวมักขาดความซับซ้อนในระดับสูง แต่กลับมีประสิทธิภาพมาก

ในสถานการณ์นี้ พนักงานได้รับอีเมลปลอมจากเพื่อนร่วมงานที่อาวุโสกว่า ข้อความมักคลุมเครือมีใจความว่าขอให้ช่วยจัดการเรื่องต่างๆ เหยื่ออาจถูกขอให้ชำระสัญญาโดยด่วน ยุติข้อขัดแย้งทางการเงิน หรือแบ่งปันข้อมูลที่ละเอียดอ่อนกับบุคคลที่สาม พนักงานคนใดก็อาจตกเป็นเหยื่อได้ แน่นอนว่ามีสัญญาณเตือนที่เห็นได้ชัดเจนหลายประการในข้อความดังกล่าว นั่นคือ ไม่ใช้บัญชีอีเมลของบริษัท และผู้ส่งไม่ใช่เจ้าของภาษา

ในขณะที่อาชญากรไซเบอร์บางรายใช้การส่งจดหมายจำนวนมากอย่างง่ายๆ อาชญากรไซเบอร์รายอื่นก็ใช้วิธีการโจมตี BEC ที่ตรงเป้าหมายและล้ำหน้ากว่า กระบวนการทำงานมีดังนี้ ผู้โจมตีจะโจมตีกล่องจดหมายตัวกลางก่อนเพื่อเข้าถึงอีเมลของบัญชีนั้น จากนั้น เมื่อพบการติดต่อสื่อสารที่เหมาะสมในกล่องจดหมายของบริษัทตัวกลาง (เช่น เรื่องการเงินหรือปัญหาทางเทคนิคที่เกี่ยวข้องกับงาน) ก็จะติดต่อกับบริษัทเป้าหมายต่อไป โดยแอบอ้างเป็นบริษัทตัวกลาง บ่อยครั้งเป้าหมายคือการเกลี้ยกล่อมให้เหยื่อโอนเงินหรือติดตั้งมัลแวร์

ในความเป็นจริง เนื่องจากเป้าหมายมีส่วนร่วมในการสนทนาที่ผู้โจมตีกล่าวอ้างถึง เป้าหมายจึงมีแนวโน้มที่จะตกเป็นเหยื่อของการหลอกลวงอย่างมาก การโจมตีดังกล่าวได้รับการพิสูจน์แล้วว่ามีประสิทธิภาพสูง จึงมีอาชญากรไซเบอร์ทั้งรายเล็กและรายใหญ่ที่ต้องการทำรายได้อย่างรวดเร็ว

นายโรมัน เดเดนอก ผู้เชี่ยวชาญความปลอดภัย แคสเปอร์สกี้ กล่าวว่า “ตอนนี้เราสังเกตว่าการโจมตี BEC กลายเป็นเทคนิควิศวกรรมสังคมที่แพร่หลายมากที่สุดวิธีหนึ่ง เพราะนักต้มตุ๋นใช้แผนดังกล่าวแล้วได้ผลดี ในขณะที่ผู้ใช้อินเทอร์เน็ตที่มักจะตกหลุมพรางอีเมลปลอมมีจำนวนน้อยลง แต่ผู้โจมตีก็เริ่มรวบรวมข้อมูลเกี่ยวกับเหยื่ออย่างรอบคอบ แล้วใช้ข้อมูลนั้นเพื่อสร้างความไว้วางใจ การโจมตีรูปแบบนี้เกิดขึ้นได้เนื่องจากอาชญากรไซเบอร์สามารถค้นหาชื่อและตำแหน่งงานของพนักงาน ตลอดจนรายชื่อผู้ติดต่อในการเข้าถึงแบบเปิดได้อย่างง่ายดาย เราจึงขอสนับสนุนให้ผู้ใช้ระมัดระวังในการทำงานอย่างดี”

องค์กรจะรับมือกับการโจมตี BEC ได้อย่างไร

อาชญากรไซเบอร์ใช้กลอุบายทางเทคนิคและวิธีการวิศวกรรมสังคมที่หลากหลายพอสมควร เพื่อให้ได้รับความไว้วางใจและดำเนินการฉ้อโกงได้ อย่างไรก็ตาม การใช้มาตรการที่มีประสิทธิภาพหลายอย่างสามารถลดภัยคุกคามจากการโจมตี BEC ได้ ดังต่อไปนี้

- ตั้งค่า SPF ใช้ลายเซ็น DKIM และใช้นโยบาย DMARC เพื่อป้องกันการติดต่อสื่อสารภายในปลอม ตามทฤษฎีแล้ว มาตรการเหล่านี้ยังอนุญาตให้บริษัทอื่นๆ สามารถตรวจสอบความถูกต้องของอีเมลที่ส่งในชื่อองค์กรของคุณ (แน่นอนว่าบริษัทต่างๆ มีการกำหนดค่าเทคโนโลยีเหล่านั้นไว้) มาตรการนี้ไม่เพียงพอในบางวิธี (เช่น ไม่สามารถป้องกันการปลอมแปลงหรือโดเมนที่คล้ายคลึงกันไม่ได้) แต่ยิ่งมีบริษัทที่ใช้ SPF, DKIM และ DMARC มากเท่าไร อาชญากรไซเบอร์ก็จะมีพื้นที่น้อยลงเท่านั้น การใช้เทคโนโลยีเหล่านี้ช่วยสร้างภูมิคุ้มกันแบบกลุ่มต่อการดำเนินการที่เป็นอันตรายหลายประเภทด้วยหัวข้ออีเมล

- ฝึกอบรมพนักงานเพื่อต่อต้านวิธีการทางวิศวกรรมสังคม การผสมผสานเวิร์กช็อปและการจำลองการฝึกพนักงานให้ระมัดระวังและสามารถระบุการโจมตี BEC ที่ผ่านชั้นการป้องกันอื่นๆ ได้

- ใช้เครื่องมือรักษาความปลอดภัยเพื่อปกป้องช่องทางการสื่อสารขององค์กร เช่น Kaspersky Secure Mail Gateway พร้อมชุดเทคโนโลยีป้องกันฟิชชิ่ง (anti-phishing) ต่อต้านสแปม (anti-spam) และตรวจจับมัลแวร์ (malware detection) แม้ว่า BEC จะเป็นหนึ่งในวิธีการหลอกลวงทางอีเมลที่ซับซ้อนที่สุดประเภทหนึ่ง แต่ผลิตภัณฑ์ดังกล่าวมีรูปแบบการประมวลผลตัวบ่งชี้ทางอ้อมและตรวจจับแม้กระทั่งอีเมลปลอมที่น่าเชื่อถือที่สุด

- สมัครรับบริการข้อมูลภัยคุกคามเชิงลึก (threat intelligence services) และอัปเดตเป็นประจำ เพื่อให้มองเห็นในเชิงลึกเกี่ยวกับภัยคุกคามทางอินเทอร์เน็ตที่กำหนดเป้าหมายที่องค์กรของคุณ

โซลูชันของแคสเปอร์สกี้พร้อมฟีเจอร์การกรองเนื้อหาสร้างขึ้นเป็นพิเศษในห้องปฏิบัติการของบริษัทสามารถระบุการโจมตี BEC ได้หลายประเภทแล้ว และผู้เชี่ยวชาญของแคสเปอร์สกี้ได้พัฒนาเทคโนโลยีอย่างต่อเนื่อง เพื่อป้องกันการหลอกลวงขั้นสูงและซับซ้อนที่สุดต่อไป

ที่มา: พิตอน คอมมิวนิเคชั่น