ทีม Kaspersky ICS CERT ค้นพบแคมเปญที่กำหนดเป้าหมายโจมตีองค์กรอุตสาหกรรมในภูมิภาคเอเชียแปซิฟิก ผู้โจมตีใช้บริการคลาวด์ที่ถูกกฎหมายเพื่อจัดการมัลแวร์และใช้แผนการส่งมอบมัลแวร์หลายขั้นตอนที่ซับซ้อนโดยใช้ซอฟต์แวร์ที่ถูกกฎหมายเพื่อหลีกเลี่ยงการตรวจจับ ทำให้สามารถแพร่กระจายมัลแวร์ในเครือข่ายขององค์กรที่เป็นเหยื่อ ติดตั้งเครื่องมือการดูแลระบบระยะไกล จัดการอุปกรณ์ ขโมยและลบข้อมูลที่เป็นความลับได้

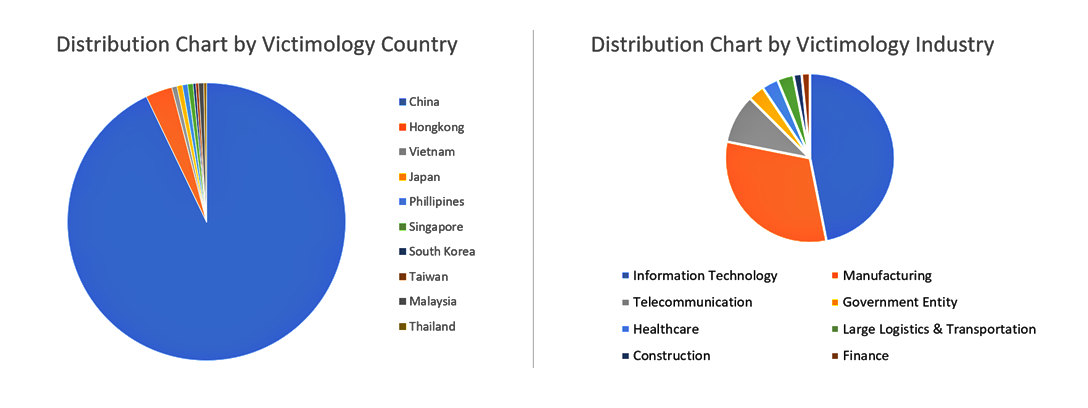

แคมเปญ SalmonSlalom นี้มุ่งเป้าไปที่หน่วยงานของรัฐและองค์กรอุตสาหกรรมในหลายประเทศในภูมิภาคเอเชียแปซิฟิก ได้แก่ไต้หวัน มาเลเซีย จีน ญี่ปุ่น ฮ่องกง เกาหลีใต้ สิงคโปร์ ฟิลิปปินส์ เวียดนาม และไทย ไฟล์ Zip ที่มีมัลแวร์ซึ่งปลอมแปลงเป็นเอกสารทางภาษี ถูกส่งไปยังเหยื่อในแคมเปญฟิชชิงผ่านทางอีเมลและโปรแกรมส่งข้อความ (WeChat และ Telegram) จากขั้นตอนการติดตั้งมัลแวร์ที่ซับซ้อนหลายขั้นตอน จึงทำให้มีการติดตั้งแบ็กดอร์ FatalRAT ลงในระบบ

แคมเปญนี้มีความคล้ายคลึงกับเวิร์กโฟลว์ที่สังเกตเห็นในแคมเปญก่อนหน้านี้ที่ผู้ก่อภัยคุกคามที่ใช้โทรจันการเข้าถึงระยะไกลโอเพ่นซอร์ส (RAT) เช่น Gh0st RAT, SimayRAT, Zegost และ FatalRAT แต่แคมเปญ SalmonSlalom นี้มีกลยุทธ์ เทคนิค และขั้นตอน (TTP) ที่ปรับแต่งมาโดยเฉพาะสำหรับเป้าหมายที่ใช้ภาษาจีน

การโจมตีดังกล่าวดำเนินการโดยใช้เครือข่ายส่งเนื้อหาบนคลาวด์ myqcloud และบริการ Youdao Cloud Notes ของจีนที่ถูกกฎหมาย ผู้โจมตีใช้หลากหลายวิธีในการหลบเลี่ยงการตรวจจับและการสกัดกั้น เช่น การเปลี่ยนเซิร์ฟเวอร์ควบคุมแบบไดนามิกและเพย์โหลดที่เป็นอันตราย การวางไฟล์ในทรัพยากรบนเว็บที่ถูกกฎหมาย การใช้ประโยชน์จากช่องโหว่ในแอปพลิเคชันที่ถูกกฎหมาย และใช้ความสามารถของซอฟต์แวร์ที่ถูกกฎหมายในการเปิดตัวมัลแวร์ การแพ็คและการเข้ารหัสไฟล์และปริมาณการใช้งานเครือข่าย

แคสเปอร์สกี้เรียกการโจมตีนี้ว่า SalmonSlalom เนื่องจากผู้โจมตีท้าทายระบบป้องกันไซเบอร์เหมือนปลาแซลมอนที่ว่ายน้ำในกระแสน้ำที่ไหลเชี่ยวกรากขณะเดินทางทวนกระแสน้ำ ทำให้สูญเสียกำลังในการหลบหลีกโขดหินแหลมคม

นายเอฟจินี่ กอนชารอฟ หัวหน้าทีม Kaspersky ICS CERT กล่าวว่า “เราพบเห็นผู้ก่อภัยคุกคามที่ใช้เทคนิคและวิธีโจมตีที่ค่อนข้างเรียบง่ายหลายครั้ง แต่กลับประสบความสำเร็จในการเข้าถึงเป้าหมายได้แม้จะอยู่ในขอบเขตของ OT แคมเปญนี้ได้เตือนองค์กรอุตสาหกรรมต่างๆ ในภูมิภาคเอเชียแปซิฟิกถึงผู้ก่อภัยคุกคามที่สามารถในการเข้าถึงระบบเทคโนโลยีปฏิบัติการจากระยะไกล การตระหนักถึงภัยคุกคามที่อาจเกิดขึ้นดังกล่าวทำให้องค์กรต่างๆ สามารถเสริมมาตรการรักษาความปลอดภัยและตอบสนองเชิงรุกเพื่อปกป้องทรัพย์สินและข้อมูลของตนจากผู้ก่ออันตรายได้

แม้ว่าจะยังไม่สามารถระบุกลุ่มผู้ก่อภัยคุกคามนี้ได้ แต่การใช้บริการและอินเทอร์เฟซภาษาจีนอย่างสม่ำเสมอ ร่วมกับหลักฐานทางเทคนิคอื่นๆ ชี้ให้เห็นว่าเป็นผู้ก่อภัยคุกคามที่ใช้ภาษาจีน

แคสเปอร์สกี้ขอแนะนำให้ใช้มาตรการต่อไปนี้เพื่อหลีกเลี่ยงไม่ให้ตกเป็นเหยื่อของการโจมตีของปฏิบัติการ SalmonSlalom

- เปิดใช้งานการตรวจสอบสิทธิ์สองปัจจัยสำหรับการเข้าสู่ระบบคอนโซลการดูแลระบบและอินเทอร์เฟซเว็บของโซลูชันความปลอดภัย

- ติดตั้งโซลูชันความปลอดภัยเวอร์ชันล่าสุดที่จัดการโดยศูนย์กลางบนระบบทั้งหมด และอัปเดตฐานข้อมูลแอนตี้ไวรัสและโมดูลโปรแกรมเป็นประจำ

- ตรวจสอบว่าส่วนประกอบโซลูชันความปลอดภัยทั้งหมดเปิดใช้งานบนระบบทั้งหมด และนโยบายที่ใช้งานอยู่ห้ามปิดใช้งานการป้องกัน และยุติหรือลบส่วนประกอบโซลูชันโดยไม่ต้องป้อนรหัสผ่านผู้ดูแลระบบ

- ตรวจสอบว่าโซลูชันความปลอดภัยได้รับข้อมูลภัยคุกคามล่าสุด (เช่น จาก Kaspersky Security Network) สำหรับกลุ่มระบบที่กฎหมายหรือข้อบังคับไม่ห้ามใช้บริการความปลอดภัยบนคลาวด์

- อัปเดตระบบปฏิบัติการและแอปพลิเคชันเป็นเวอร์ชันที่ผู้จำหน่ายรองรับในปัจจุบัน ติดตั้งแพตช์การอัปเดตความปลอดภัยล่าสุดสำหรับระบบปฏิบัติการและแอปพลิเคชัน

- ปรับใช้ระบบ SIEM อย่างเช่น Kaspersky Unified Monitoring and Analysis Platform

- ใช้โซลูชัน EDR/XDR/MDR เพื่อสร้างฐานข้อมูลอ้างอิงที่พบเห็นได้บ่อยที่สุดในสภาพแวดล้อม OT