ทีมวิจัยและวิเคราะห์ระดับโลกของแคสเปอร์สกี้ (Kaspersky) หรือ ทีม GReAT ระบุว่า กลุ่มอาชญากรชื่อกระฉ่อน Lazarus หรือ ลาซารัส กำลังมีแคมเปญการโจมตีระลอกใหม่ที่เล็งเป้าโจมตีองค์กรธุรกิจทั่วโลก ในงาน Security Analyst Summit 2023 (SAS 2023) นักวิจัยได้รายงานแคมเปญการโจมตีแบบ APT ที่มีความซับซ้อนสูงที่ใช้มัลแวร์ในการแพร่กระจายผ่านซอฟต์แวร์ลิขสิทธิ์ต่างๆ

ทีม GReAT ตรวจพบว่า มีการโจมตีทางไซเบอร์อย่างต่อเนื่องไปยังเป้าหมายที่ติดเชื้อผ่านซอฟต์แวร์ลิขสิทธิ์ ซึ่งออกแบบมาเพื่อเข้ารหัสการสื่อสารผ่านเว็บไซต์ โดยใช้ข้อมูลการรับรองแบบดิจิทัล (digital certificates) แม้ช่องโหว่จะถูกแจ้งไปยังผู้พัฒนาและมีแพตช์มาเพื่อแก้ไขช่องโหว่ดังกล่าวแล้วก็ตาม แต่องค์กรธุรกิจทั่วโลกก็ยังเลือกใช้ซอฟต์แวร์เวอร์ชันที่มีข้อบกพร่องอยู่นั่นเอง จึงเป็นช่องโหว่ให้กลุ่ม Lazarus เข้าถึงได้

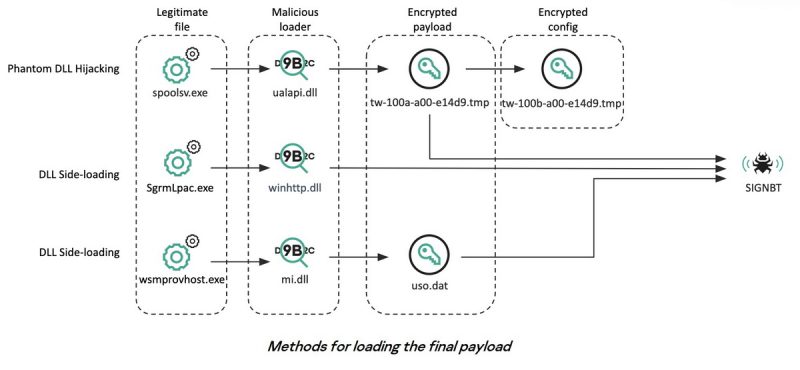

กลุ่มอาชญากรนี้มีชั้นเชิงที่มีความซับซ้อนสูง มีการใช้เทคนิคการหลบหลีกขั้นสูงหลายรูปแบบ และยังปล่อยมัลแวร์ “SIGNBT” เพื่อใช้ควบคุมระบบของเหยื่อ และกลุ่ม Lazarus ก็ยังเลือกใช้เครื่องมือการโจมตี LPEClient ที่แพร่หลายด้วย โดยก่อนหน้านี้ ก็มีการพุ่งเป้าไปยังภาคธุรกิจด้านยุทโธปกรณ์ทหาร วิศวกรรมนิวเคลียร์ และสกุลเงินคริปโต โดยมัลแวร์ชนิดนี้ทำหน้าที่เป็นจุดเริ่มต้นของการแพร่เชื้อ และมีบทบาทสำคัญในการรวบรวมข้อมูลของเหยื่อ จากนั้นก็จะปล่อยรหัสการโจมตีเข้าสู่ระบบ จากการเฝ้าสังเกตการณ์ของทีมวิจัยของแคสเปอร์สกี้พบว่าบทบาทของ LPEClient ในการโจมตีครั้งนี้กับครั้งที่ผ่านมานั้นมีความเกี่ยวข้องกับยุทธวิธีการโจมตีของกลุ่ม Lazarus และยังพบได้จากการโจมตีโปรแกรม 3CX ของซัพพลายเชนด้วย

จากการตรวจสอบเพิ่มเติมพบว่า มัลแวร์ของ Lazarus เริ่มทำการโจมตีเหยื่อลำดับต้นๆ ที่เป็นผู้ให้บริการซอฟต์แวร์ (software vendor) ไปก่อนหน้านี้แล้วหลายครั้ง โดยรูปแบบการโจมตีซ้ำไปซ้ำมาเช่นนี้บ่งชี้ความพยายาม และความมุ่งมั่นที่จะโจรกรรมซอร์สโค้ดที่มีความสำคัญ หรือทำการก่อกวนระบบอุตสาหกรรมซอฟต์แวร์ของซัพพลายเชน โดยอาชญากรได้พยายามอย่างต่อเนื่องที่จะใช้ช่องโหว่ในซอฟต์แวร์ของบริษัท แล้วใช้เป็นฐานในการขยายการโจมตีออก โดยเล็งเป้าต่อไปที่บริษัทที่ยังใช้งานซอฟต์แวร์เวอร์ชันเก่าที่ยังไม่ได้อัปเดตแพตช์แก้ไขช่องโหว่ ทั้งนี้โซลูชั่น Kaspersky Endpoint Security สามารถตรวจจับภัยคุกคามเชิงรุกและสามารถป้องกันการโจมตีที่จะเกิดขึ้นได้

ซองซู ปาร์ค ผู้เชี่ยวชาญด้านความปลอดภัย ทีม GReAT ของแคสเปอร์สกี้ กล่าวสรุปว่า “กลุ่ม Lazarus ยังคงเดินหน้าต่อ เพื่อแสดงความสามารถของตนที่มาพร้อมกับเป้าหมายที่แน่วแน่ อาชญากรกลุ่มนี้ลงมือปฏิบัติการระดับโลก มีเป้าหมายเป็นอุตสาหกรรมต่าง ๆ โดยใช้กลวิธีและเครื่องมือที่หลากหลาย ปัจจัยเหล่านี้จึงแสดงให้เห็นถึงภัยคุกคามทางไซเบอร์ที่ยังดำเนินต่อไป และมีวิวัฒนาการที่สูงกว่าเดิม ทำให้เราทุกคนต้องยกระดับความตื่นตัวและมีความพร้อมอยู่เสมอ”

สามารถศึกษาข้อมูลเพิ่มเติมของแคมเปญการโจมตีของLazarus ได้ที่เว็บ Securelist.com ของแคสเปอร์สกี้

นักวิจัยของแคสเปอร์สกี้ขอแนะนำให้ใช้มาตรการ เพื่อหลีกเลี่ยงการตกเป็นเหยื่อการโจมตีแบบกำหนดเป้าหมายโดยผู้ก่อคุกคาม ดังต่อไปนี้

- อัปเดตระบบปฏิบัติการ แอปพลิเคชัน และซอฟต์แวร์ป้องกันไวรัสเป็นประจำเพื่อแก้ไขช่องโหว่

- ระมัดระวังอีเมล ข้อความ หรือการโทรเพื่อขอข้อมูลที่ละเอียดอ่อน ตรวจสอบตัวตนของผู้ส่ง ก่อนแชร์รายละเอียดส่วนบุคคลหรือคลิกลิงก์ที่น่าสงสัย

- ให้ทีม SOC เข้าถึงข้อมูลภัยคุกคามเชิงลึกล่าสุด The Kaspersky Threat Intelligence Portal เป็นบริการการเข้าถึงจุดเดียวของบริษัท โดยให้ข้อมูลการโจมตีทางไซเบอร์และข้อมูลเชิงลึกที่แคสเปอร์สกี้รวบรวมมาเป็นเวลากว่า 20 ปี

- ยกระดับทักษะทีมรักษาความปลอดภัยทางไซเบอร์ของคุณเพื่อรับมือกับภัยคุกคามแบบกำหนดเป้าหมายล่าสุดด้วยการฝึกอบรม Kaspersky online training ที่พัฒนาโดยผู้เชี่ยวชาญ GReAT

- สำหรับการตรวจจับระดับเอ็นด์พ้อยต์ การตรวจสอบ และการแก้ไขเหตุการณ์อย่างทันท่วงที แนะนำให้ใช้โซลูชัน EDR เช่น Kaspersky Endpoint Detection and Response

ที่มา: พิตอน คอมมิวนิเคชั่น