ด้วยการใช้โมบายแบงกิ้งในเอเชียแปซิฟิกที่เพิ่มขึ้นอย่างต่อเนื่อง แคสเปอร์สกี้ บริษัทรักษาความปลอดภัยทางไซเบอร์ระดับโลก แจ้งเตือนการโจมตีอุปกรณ์ Android และ iOS มากขึ้น โดยเฉพาะอย่างยิ่ง การตรวจสอบเชิงรุกแสดงให้เห็นว่า ขณะนี้โทรจันอนูบิส (Anubis Trojan) ได้ส่งโทรจันแบ้งกิ้งที่มีฟังก์ชันแรนซัมแวร์ไปยังสมาร์ทโฟนเป้าหมาย

โทรจันโมบายแบ้งกิ้ง หรือ โทรจันธนาคารบนอุปกรณ์โมบาย เป็นมัลแวร์หนึ่งในสายพันธุ์ที่อันตรายที่สุด ภัยคุกคามประเภทนี้จะขโมยเงินจากบัญชีธนาคารของผู้ใช้อุปกรณ์โมบาย โดยปกติจะปลอมแปลงโทรจันเป็นแอปที่ถูกต้องเพื่อหลอกล่อให้ผู้ใช้ติดตั้งมัลแวร์

Anubis เป็นโทรจันธนาคารบนโมบายที่กำหนดเป้าหมายผู้ใช้ Android ตั้งแต่ต้นปี 2017 แคมเปญกำหนดเป้าหมายผู้ใช้ทั่วโลก ทั้งรัสเซีย ตุรกี อินเดีย จีน โคลอมเบีย ฝรั่งเศส เยอรมนี สหรัฐอเมริกา เดนมาร์ก และเวียดนาม

ตามสถิติโมบายในช่วงไตรมาสที่สองของปี 2022 ของแคสเปอร์สกี้ มัลแวร์ตระกูลนี้ยังคงเป็นหนึ่งในมัลแวร์ธนาคารบนอุปกรณ์โมบาย (mobile banker) ที่ใช้กันมากที่สุด ในช่วงไตรมาสที่สองนี้ ผู้ใช้แคสเปอร์สกี้ที่ไม่ซ้ำกันทั่วโลกที่ประสบกับภัยคุกคามทางธนาคารจำนวนหนึ่งในสิบ (10.48%) ถูกโจมตีด้วยอะนูบิส

การติดมัลแวร์นี้เริ่มต้นทำได้หลายวิธี คือ จากแอปใน Google Play ที่ดูเหมือนถูกกฎหมายและอยู่ในอันดับสูง แต่แท้จริงเป็นแอปที่เป็นอันตราย สมิชชิง (smishing – ข้อความฟิชชิงที่ส่งผ่าน SMS) และมัลแวร์ Bian โทรจันธนาคารบนอุปกรณ์โมบายอีกตัวหนึ่ง

เมื่อเข้ามาในระบบแล้ว มัลแวร์ธนาคารบนอุปกรณ์โมบายจะสามารถเข้าครอบครองอุปกรณ์ได้อย่างสมบูรณ์ สามารถขโมยข้อมูลส่วนบุคคลและข้อมูลประจำตัว เข้าถึงข้อความส่วนตัวและข้อมูลรับรองการเข้าสู่ระบบ บันทึกเสียง ขอ GPS ปิดใช้งานการป้องกันการเล่น ล็อคหน้าจอของอุปกรณ์และอื่นๆ

นายซูกุรุ อิชิมารุ นักวิจัยมัลแวร์อาวุโสทีมวิจัยและวิเคราะห์ระดับโลก (GReAT) แคสเปอร์สกี้ กล่าวว่า “Anubis ขึ้นชื่อเรื่องการละเมิดลูกค้าธนาคารหลายร้อยรายต่อหนึ่งแคมเปญ ซึ่งพิสูจน์ได้ว่าเป็นหนึ่งในมัลแวร์ที่มีการใช้งานมากที่สุด ซึ่งมุ่งเป้าไปที่ผู้ใช้ Android ในขณะนี้ ผลการวิจัยล่าสุดของเราแสดงให้เห็นว่าอาชญากรไซเบอร์ที่อยู่เบื้องหลังภัยคุกคามนี้ได้เริ่มใช้ฟังก์ชันเรียกค่าไถ่ หากการปรับใช้เทคนิครูปแบบนี้ประสบความสำเร็จ มีโอกาสที่กลุ่มที่เป็นอันตรายอื่นๆ จะคัดลอกเทคนิคเดียวกันในการขโมยข้อมูลและจับอุปกรณ์เป็นตัวประกัน ด้วยเหตุนี้ ผมคาดว่าจะเห็นการโจมตีดังกล่าวมากขึ้นในเอเชียแปซิฟิก เนื่องจากมีแรงจูงใจทางการเงิน”

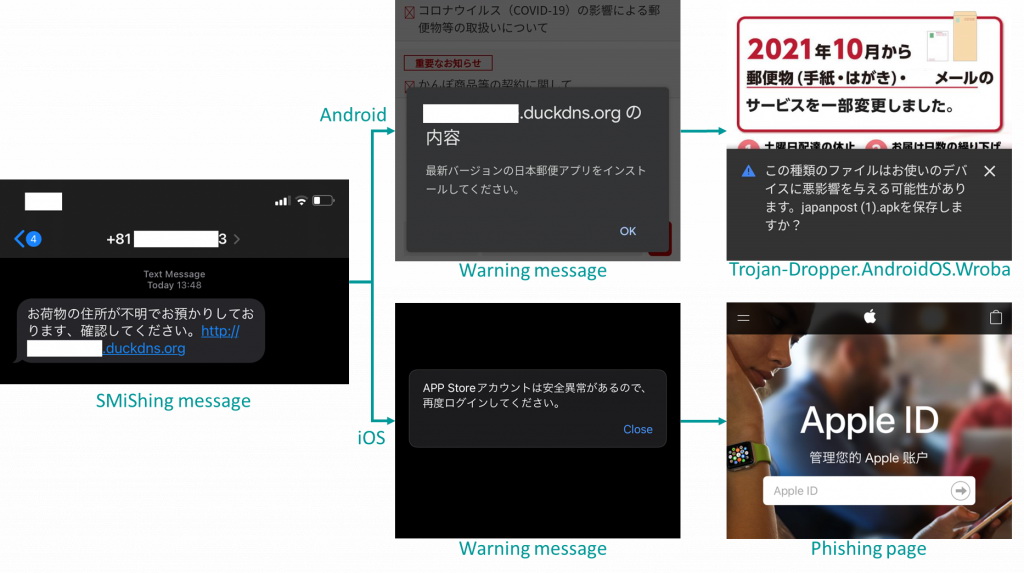

ผู้ก่อคุกคามอีกรายหนึ่งซึ่งกำหนดเป้าหมายโจมตีไปยังผู้ใช้บริการธนาคารบนมือถือทั่วโลกและในภูมิภาคเอเชียแปซิฟิก ก็คือ โรมมิ่งแมนทิส (Roaming Mantis) ที่มีแคมเปญอันตรายที่กำหนดเป้าหมายโจมตีอุปกรณ์ Android และแพร่กระจายมัลแวร์มือถือในขั้นต้นผ่าน DNS hijacking และผ่าน smishing

ผู้เชี่ยวชาญของแคสเปอร์สกี้ได้ติดตามการดำเนินงานของกลุ่มนี้มาตั้งแต่ปี 2018 และตรวจพบการโจมตีเกือบครึ่งล้านครั้งในเอเชียแปซิฟิกตั้งแต่ปี 2021 จนถึงครึ่งแรกของปี 2022 มัลแวร์ส่วนใหญ่ถูกบล็อกไม่ให้แพร่กระจายไปยังผู้ใช้ของแคสเปอร์สกี้ ในรัสเซีย ญี่ปุ่น เกาหลีใต้ อินเดีย และจีน

นายซูกุรุ อิชิมารุ ยังเน้นย้ำด้วยว่านอกจากการโจมตีอุปกรณ์ Android แล้ว แคมเปญล่าสุดของ Roaming Mantis ยังพุ่งความสนใจไปยังผู้ใช้ iOS อีกด้วย

การใช้เทคนิคเดียวกันนี้ ข้อความ smishing ที่ส่งไปยังผู้ใช้ iOS จะมีคำอธิบายสั้น ๆ และมี URL ไปยังหน้า Landing Page หากผู้ใช้คลิกที่ลิงก์และเปิดหน้า Landing Page ผู้ใช้ iOS จะถูกเปลี่ยนเส้นทางไปยังหน้าฟิชชิ่งที่เลียนแบบเว็บไซต์ทางการของ Apple ในขณะที่มัลแวร์ Wroba ถูกดาวน์โหลดบนอุปกรณ์ Android

หากเหยื่อป้อนข้อมูลประจำตัวที่เว็บไซต์ฟิชชิ่ง เว็บไซต์นั้นจะดำเนินการไปยังเว็บไซต์ฟิชชิ่ง 2FA (การตรวจสอบสิทธิ์สองปัจจัย) ซึ่งช่วยให้ผู้โจมตีทราบอุปกรณ์ของผู้ใช้ ข้อมูลประจำตัว และรหัส 2FA

นายซูกุรุ อิชิมารุ กล่าวเสริมว่า “คนจำนวนมากคิดว่า iOS เป็นระบบปฏิบัติการที่ปลอดภัยกว่า อย่างไรก็ตาม เราต้องคำนึงถึงสองสิ่ง นั่นคือ ความซับซ้อนที่เพิ่มขึ้นของเทคนิควิศวกรรมสังคมของมัลแวร์ธนาคารบนมือถือ และคลังแสงมัลแวร์ และความเป็นไปได้สำหรับข้อผิดพลาดของมนุษย์ อย่าลืมว่าทั้ง Anubis และ Roaming Mantis ต้องการให้ผู้ใช้มีส่วนร่วมก่อนจึงจะเข้ายึดอุปกรณ์ได้ เนื่องจากการชำระเงินดิจิทัลในเอเชียแปซิฟิกมากกว่าครึ่ง (63%) ทำธุรกรรมทางการเงินทางออนไลน์ผ่านอุปกรณ์มือถือ การตระหนักรู้จึงไม่เพียงพออีกต่อไป การปกป้องสมาร์ทโฟนของเราเป็นขั้นตอนที่ทุกคนควรทำในตอนนี้”

ผู้เชี่ยวชาญของแคสเปอร์สกี้ขอแนะนำการป้องกันสองชั้นสำหรับสมาร์ทโฟน ดังต่อไปนี้

ความปลอดภัยขั้นพื้นฐาน

- อัปเดตโทรศัพท์และติดตั้งแพตช์ล่าสุด

- รีบูตทุกวัน

- อย่าเชื่อถือแอปของเธิร์ดปาร์ตี้และ mobileconfig

- อย่าคลิกลิงก์ที่ส่งผ่าน SMS

- ติดตั้งโซลูชันความปลอดภัยเช่น Kaspersky Total Security

การปกป้องขั้นสูง

- ใช้ VPN เพื่อปกปิดการรับส่งข้อมูล

- ตรวจสอบการรับส่งข้อมูลเครือข่ายสดโดยใช้ตัวบ่งชี้ช่องโหว่ (IOCs)

- ใช้โหมด Lockdown สำหรับผู้ใช้ iOS 16

ที่มา: พิตอน คอมมิวนิเคชั่น