จากรายงานข่าวจำนวนมากที่เน้นความเสียหายของการโจมตีทางไซเบอร์ต่อธุรกิจและประเทศโดยรวม การศึกษาล่าสุดของแคสเปอร์สกี้เผยให้เห็นถึงความตระหนักในระดับสูงของผู้บริหารองค์กรธุรกิจในเอเชียตะวันออกเฉียงใต้ (SEA) เกี่ยวกับความเสี่ยงที่ซับซ้อนทางออนไลน์ โดยระบุว่า การโจรกรรมข้อมูล การโจมตีของภัยคุกคามขั้นสูง (Advanced Persistent Threat หรือ APT) และแรนซัมแวร์ ถือเป็นข้อกังวลสูงสุด

การศึกษาในหัวข้อ “How business executives perceive ransomware threat” สำรวจผู้บริหารระดับสูงที่ไม่ใช่ฝ่ายไอทีทั้งหมด 900 คน เช่น ระดับซีอีโอ รองประธาน และผู้อำนวยการ และเจ้าของธุรกิจหรือหุ้นส่วนในบริษัทที่มีพนักงาน 50 – 1,000 คน การสำรวจดำเนินการเมื่อเดือนเมษายนที่ผ่านมา ศึกษาผู้บริหารทั่วโลก โดยเป็นผู้บริหารจากภูมิภาคเอเชียตะวันออกเฉียงใต้ 100 คน

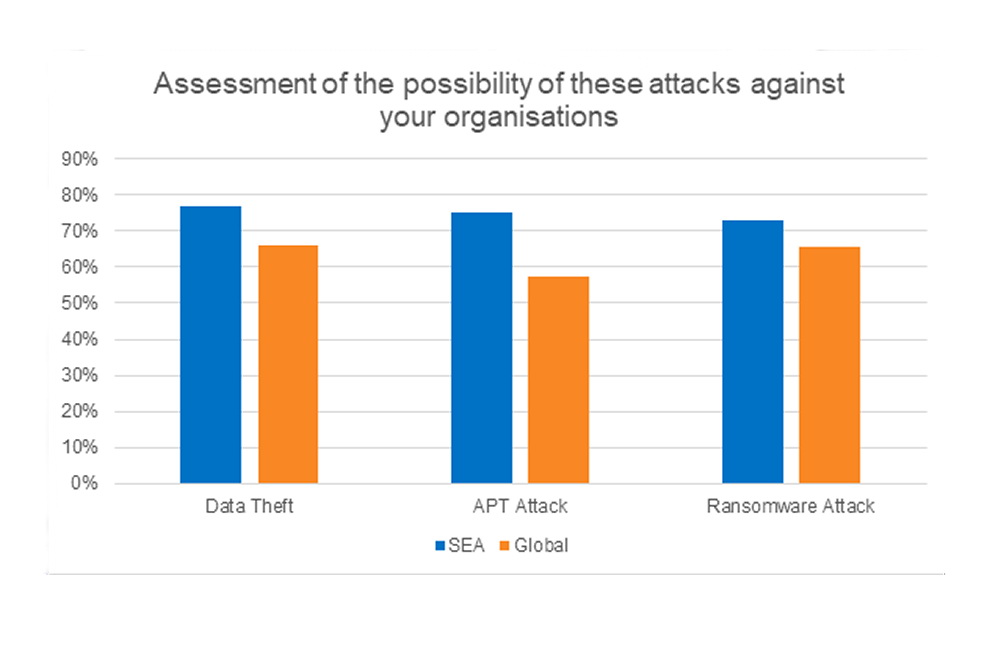

เมื่อให้ผู้ตอบแบบสอบถามประเมินความเป็นไปได้ของเหตุการณ์ความปลอดภัยไซเบอร์ประเภทต่างๆ ผู้บริหารจากเอเชียตะวันออกเฉียงใต้กังวลมากที่สุด (77%) เรื่องการขโมยข้อมูลหรือการละเมิดข้อมูล ซึ่งไม่ใช่เรื่องน่าแปลกใจเนื่องจากมีการรายงานข่าวเกี่ยวกับการละเมิดข้อมูลทั่วทั้งภูมิภาคเกือบเป็นประจำ โดยมีเหยื่อที่เป็นเหยื่อในวงกว้างทั้งจากบริษัทอีคอมเมิร์ซ ผู้ให้บริการดิจิทัล บริษัทเครือโรงแรม บริษัทด้านสุขภาพและประกันภัย และแม้แต่หน่วยงานของรัฐ

การขโมยข้อมูล คือการถ่ายโอนหรือการจัดเก็บข้อมูลส่วนบุคคล ข้อมูลความลับ หรือข้อมูลทางการเงินที่ผิดกฎหมาย เป็นภัยคุกคามที่ผู้บริหารกังวลมากที่สุด (77%) ตามมาด้วยการโจมตีแบบ APT (75%) และการโจมตีด้วยแรนซัมแวร์ (73%)

การโจมตี APT ใช้เทคนิคการแฮกแบบต่อเนื่องอย่างลับๆ และซับซ้อน เพื่อเข้าถึงระบบและอยู่ภายในเป็นระยะเวลานาน โดยอาจเกิดผลเสียหายตามมา เนื่องจากระดับของความพยายามที่จำเป็นในการโจมตีดังกล่าว APT มักจะถูกปรับระดับไปที่เป้าหมายที่มีมูลค่าสูง เช่น รัฐระดับชาติและองค์กรขนาดใหญ่ โดยมีเป้าหมายสูงสุดในการขโมยข้อมูลในระยะเวลาอันยาวนาน

แรนซัมแวร์เป็นซอฟต์แวร์ที่เป็นอันตรายซึ่งออกแบบมาเพื่อบล็อกการเข้าถึงระบบคอมพิวเตอร์หรือเข้ารหัสข้อมูลจนกว่าจะจ่ายเงินจำนวนหนึ่งเป็นค่าไถ่ การโจมตีเหล่านี้เกิดขึ้นได้กับผู้ใช้รายบุคคลและองค์กร

การคาดการณ์การโจมตีที่สร้างความเสียหายทั้งสามประเภทนี้ในหมู่ผู้นำธุรกิจในเอเชียตะวันออกเฉียงใต้นั้นสูงกว่าเมื่อเทียบกับค่าเฉลี่ยทั่วโลกโดยมีมาร์จิ้นมากหรือน้อยกว่าสองหลัก

อย่างไรก็ตาม จากการศึกษาเดียวกันเปิดเผยว่า ผู้ตอบแบบสอบถามส่วนใหญ่กังวลว่าจะมีการโจมตีแรนซัมแวร์ แต่ผู้บริหารจำนวนเกือบ 7 ใน 10 คน (65%) เชื่อว่า “โอกาสที่องค์กรของตนจะถูกโจมตีด้วยแรนซัมแวร์นั้นเล็กเกินกว่าจะต้องกังวล”

ผู้บริหารที่ไม่ใช่ฝ่ายไอทีส่วนใหญ่ (81%) ที่สำรวจในเอเชียตะวันออกเฉียงใต้ยังเชื่อมั่นว่า มาตรการรักษาความปลอดภัยที่ตนมีอยู่นั้นเพียงพอที่จะปกป้ององค์กรจากความพยายามโจมตีของแรนซัมแวร์

นายเซียง เทียง โยว ผู้จัดการทั่วไปประจำภูมิภาคเอเชียตะวันออกเฉียงใต้ แคสเปอร์สกี้ กล่าวว่า “เมื่อมองแวบแรก นับเป็นการดีที่ผู้บริหารธุรกิจในภูมิภาคมั่นใจในจุดยืนด้านความปลอดภัยของตน เพื่อปกป้ององค์กรจากการโจมตีออนไลน์ที่สร้างความเสียหาย อย่างเช่น แรนซัมแวร์ อย่างไรก็ตาม เราควรระมัดระวังไม่ให้ความมั่นใจนี้ทำให้เกิดความนิ่งนอนใจ เพราะความจริงก็คือการโจมตีของแรนซัมแวร์ไม่ใช่สิ่งเล็กเกินไปที่องค์กรจะต้องกังวล”

นายเซียง เทียง โยว กล่าวเสริมว่า “ผู้ตอบแบบสอบถาม 72% จากเอเชียตะวันออกเฉียงใต้เชื่อว่าการโจมตีของแรนซัมแวร์เป็นภัยคุกคามที่ใหญ่กว่าที่ออกข่าว ภัยคุกคามประเภทนี้กำลังพัฒนาจริง ๆ และกำลังกลายเป็นภัยคุกคามที่ใหญ่ขึ้น ระบบรักษาความปลอดภัยและเจ้าหน้าที่ไอทีขององค์กรจึงควรเตรียมตัวให้พร้อม”

ตั้งแต่ปี 2020 ผู้เชี่ยวชาญของแคสเปอร์สกี้ได้แจ้งเตือนเกี่ยวกับ “Ransomware 2.0” ซึ่งเกือบทุกครั้งจะเป็น “แรนซัมแวร์ที่กำหนดเป้าหมายการโจมตี” Ransomware 2.0 เป็นวิธีที่กลุ่มอาชญากรไซเบอร์ย้ายจากการโฮสต์ข้อมูลไปเป็นการขโมยข้อมูลควบคู่ไปกับแบล็กเมล์ การโจมตีที่ประสบความสำเร็จ ทำให้เกิดการสูญเสียเงินจำนวนมากและการสูญเสียชื่อเสียง

การโจมตีประเภทนี้เป็นมากกว่าการลักขโมยข้อมูลของบริษัทหรือองค์กร กลุ่มอาชญากรเหล่านี้กำลังใช้ประโยชน์จากชื่อเสียงทางดิจิทัลที่มีมูลค่าเพิ่มขึ้นเรื่อยๆ เพื่อบังคับให้เหยื่อจ่ายค่าไถ่จำนวนมาก

ในปี 2020 หน่วยงานอย่างน้อย 61 รายจากภูมิภาคนี้ถูกโจมตีโดยกลุ่มแรนซัมแวร์ที่กำหนดเป้าหมายการโจมตี ได้แก่ บริษัทจากอุตสาหกรรมเบา (การผลิตเสื้อผ้า รองเท้า เฟอร์นิเจอร์ เครื่องใช้ไฟฟ้าและเครื่องใช้ภายในบ้าน) บริการสาธารณะ สื่อและเทคโนโลยี อุตสาหกรรมหนัก (น้ำมัน เหมืองแร่ การต่อเรือ เหล็ก เคมีภัณฑ์ การผลิตเครื่องจักร) การเงินและโลจิสติกส์

กลุ่มแรนซัมแวร์ที่ผู้เชี่ยวชาญของแคสเปอร์สกี้ติดตามอย่างใกล้ชิด ได้แก่ REvil, LockBit, Conti และกลุ่มอื่นๆ

ผู้เชี่ยวชาญของแคสเปอร์สกี้ขอแนะนำดังต่อไปนี้ เพื่อช่วยองค์กรปกป้องระบบจากแรนซัมแวร์และการโจมตีที่ซับซ้อนอื่นๆ

- เก็บสำเนาไฟล์ให้เป็นปัจจุบันอยู่เสมอ เพื่อให้สามารถแทนที่ได้ในกรณีที่สูญหาย (เช่น เนื่องจากมัลแวร์หรืออุปกรณ์ที่เสียหาย) ควรเก็บไว้บนอุปกรณ์จริงและบนคลาวด์เพื่อเพิ่มความมั่นใจ ตรวจสอบให้แน่ใจว่าสามารถเข้าถึงข้อมูลสำรองได้อย่างรวดเร็วในกรณีฉุกเฉิน

- ปรับปรุงระบบปฏิบัติการและแพตช์ซอฟต์แวร์ให้อัปเดตอยู่เสมอ

- ฝึกอบรมพนักงานทุกคนเรื่องแนวทางปฏิบัติที่ดีที่สุดในการรักษาความปลอดภัยทางไซเบอร์ขณะทำงานจากระยะไกล

- ใช้เทคโนโลยีที่ปลอดภัยสำหรับการเชื่อมต่อระยะไกลเท่านั้น

- ดำเนินการประเมินความปลอดภัยบนเครือข่ายขององค์กร

- แนะนำให้บริษัทระดับเอ็นเทอร์ไพรซ์ใช้โซลูชันต่อต้าน APT และโซลูชัน EDR ซึ่งช่วยให้สามารถค้นหาและตรวจจับภัยคุกคามขั้นสูง สอบสวนและแก้ไขเหตุการณ์ได้ทันท่วงที ตลอดจนเข้าถึงข้อมูลภัยคุกคามล่าสุด ผู้ให้บริการ MDR สามารถช่วยในการตามล่าการโจมตีแรนซัมแวร์ขั้นสูงได้อย่างมีประสิทธิภาพ ข้อมูลทั้งหมดข้างต้นมีอยู่ใน Kaspersky Expert Security

- ติดตามแนวโน้มภัยคุกคามล่าสุดผ่านการสมัครสมาชิกข้อมูลภัยคุกคามระดับพรีเมียม เช่น Kaspersky APT Intelligence Service

- ทำความรู้จักศัตรู ระบุมัลแวร์ที่ตรวจไม่พบใหม่ภายในองค์กรด้วย Kaspersky Threat Attribution Engine

- หากคุณตกเป็นเหยื่อแรนซัมแวร์ อย่าจ่ายค่าไถ่ เพราะไม่มีการรับประกันว่าจะได้รับข้อมูลคืน แต่จะกลายเป็นการสนับสนุนให้อาชญากรทำธุรกิจนี้ต่อไปได้ แนะนำให้รายงานเหตุการณ์ดังกล่าวไปยังหน่วยงานบังคับใช้กฎหมายในพื้นที่ พยายามหาตัวถอดรหัสลับบนอินเทอร์เน็ต สามารถค้นหาได้ที่ org

- ไม่ปฏิบัติตามข้อเรียกร้องของอาชญากร และอย่าต่อสู้เพียงลำพัง แนะนำให้ติดต่อหน่วยงานบังคับใช้กฎหมาย, CERT, ผู้จำหน่ายโซลูชันความปลอดภัยอย่างเช่นแคสเปอร์สกี้

สำหรับบริษัทที่ต้องการปรับปรุงความเชี่ยวชาญด้านนิติดิจิทัลภายในองค์กรและทีมตอบสนองต่อเหตุการณ์ ตลอดจนผู้ปฏิบัติงานด้านความปลอดภัยด้านไอทีที่ต้องการยกระดับทักษะที่เกี่ยวข้อง แคสเปอร์สกี้ได้ขยายพอร์ตโฟลิโอการฝึกอบรมผู้เชี่ยวชาญทางออนไลน์อีกด้วย

การฝึกอบรม Windows Incident Response ได้รับการพัฒนาโดยผู้เชี่ยวชาญจาก Global Emergency Response Team (GERT) ของบริษัทซึ่งมีประสบการณ์ในสาขานี้มากกว่า 12 ปี

หลักสูตรฝึกอบรมด้วยตนเองประกอบด้วยบทเรียนวิดีโอ 40 บท และเวลาเข้าแล็บเสมือนจริง 100 ชั่วโมงสำหรับการเรียนรู้แบบลงมือปฏิบัติ ระยะเวลาการฝึกอบรมโดยประมาณ 15 ชั่วโมง แต่ผู้เข้าร่วมจะสามารถเข้าถึงแพลตฟอร์มได้นานหกเดือนเพื่อสิ้นสุดการฝึกอบรม

สามารถศึกษาข้อมูลเพิ่มเติมเกี่ยวกับหลักสูตร Windows Incident Response ได้ที่ https://kas.pr/86cx

ที่มา: พิตอน คอมมิวนิเคชั่น