นักวิจัยของแคสเปอร์สกี้ (Kaspersky) เปิดเผยการสอบสวนที่เกี่ยวข้องกับการอัปเดตล่าสุดของสปายแวร์ FinSpy ที่ใช้ในระบบ Windows, Mac OS, Linux และโปรแกรมช่วยติดตั้งโปรแกรม (installer) การวิจัยนี้ใช้เวลาแปดเดือนจึงจะเสร็จสมบูรณ์ เผยให้เห็นการใช้เครื่องมือ Obfuscator เพื่อสร้างความสับสนถึงสี่ชั้นและมาตรการป้องกันการวิเคราะห์ขั้นสูงที่ใช้โดยนักพัฒนาสปายแวร์ รวมถึงการใช้บูตคิท UEFI เพื่อแพร่เชื้อไปยังเหยื่อ ผลการวิจัยชี้ให้เห็นถึงความพยายามอย่างมากในการหลบเลี่ยงการป้องกัน ทำให้ FinFisher เป็นหนึ่งในสปายแวร์ที่ตรวจจับได้ยากที่สุดในปัจจุบัน

FinFisher (ฟินฟิชเชอร์) หรือที่รู้จักในชื่อ FinSpy (ฟินสปาย) หรือ Wingbird (วิงเบิร์ด) เป็นเครื่องมือเฝ้าระวังที่แคสเปอร์สกี้ติดตามมาตั้งแต่ปี 2011 สามารถรวบรวมข้อมูลประจำตัว รายชื่อไฟล์ และไฟล์ที่ถูกลบ รวมถึงเอกสารต่างๆ การสตรีมสด การบันทึกข้อมูล การเข้าถึงเว็บแคมและไมโครโฟน การแพร่กระจายใน Windows ถูกตรวจพบและวิจัยหลายครั้งจนถึงปี 2018 ที่ FinFisher พยายามซ่อนตัวหลบหลีกการตรวจจับ

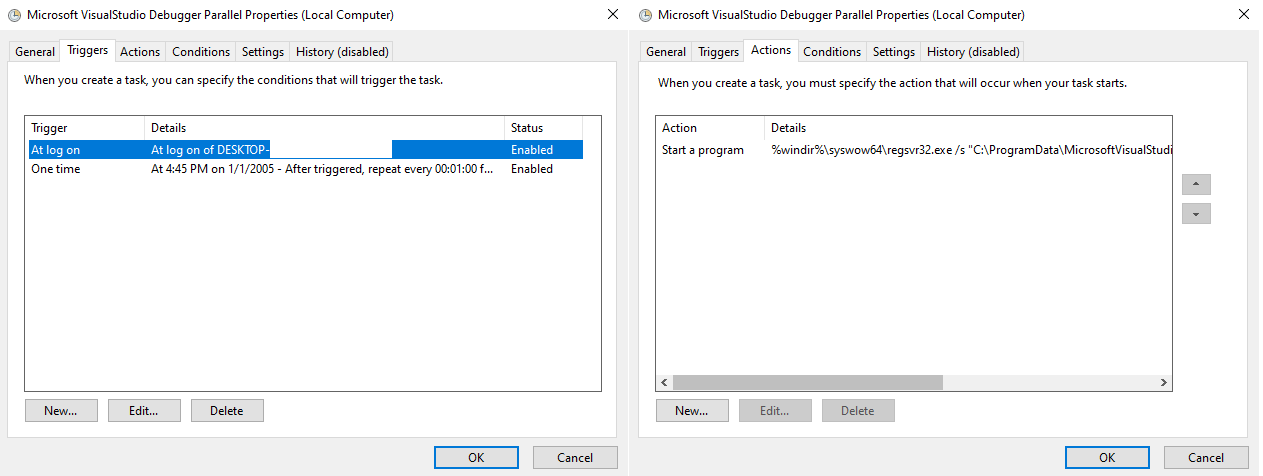

หลังจากนั้น โซลูชันของแคสเปอร์สกี้ตรวจพบโปรแกรมช่วยติดตั้งที่น่าสงสัยของแอปพลิเคชันที่ถูกต้องตามกฎหมาย เช่น TeamViewer, VLC Media Player และ WinRAR ซึ่งมีโค้ดที่เป็นอันตรายที่ไม่เชื่อมโยงกับมัลแวร์ใดที่เคยรู้จัก จนกระทั่งเมื่อนักวิจัยค้นพบเว็บไซต์ในภาษาพม่าที่มีโปรแกรมช่วยติดตั้งที่ติดเชื้อและมีตัวอย่าง FinFisher สำหรับ Android ซึ่งช่วยระบุว่าโปรแกรมถูกโจมตีด้วยโทรจันโดยใช้สปายแวร์ตัวเดียวกัน การค้นพบนี้ผลักดันให้นักวิจัยของแคสเปอร์สกี้ตรวจสอบ FinFisher เพิ่มเติม

FinFisher ต่างจากสปายแวร์รุ่นก่อนที่มีโทรจันในแอปพลิเคชั่นที่ติดเชื้อในทันที FinFisher ได้รับการปกป้องจากคอมโพเน้นต์สองตัว คือ Pre-validator and a Post-Validator ที่ไม่ถาวร คอมโพเน้นต์แรกเรียกใช้การตรวจสอบความปลอดภัยหลายครั้งเพื่อดูว่าอุปกรณ์ที่ติดเชื้อนี้ไม่ใช่อุปกรณ์ของนักวิจัยด้านความปลอดภัยแน่หรือไม่ ส่วนคอมโพเน้นต์ที่สองซึ่งเป็นส่วนประกอบของเซิร์ฟเวอร์ จะดูว่าเหยื่อที่ติดเชื้อนี้เป็นเหยื่อที่ตั้งใจโจมตีแน่หรือไม่ จากนั้นเซิร์ฟเวอร์จะใช้คำสั่งในการปรับใช้แพลตฟอร์มโทรจันเต็มรูปแบบ

FinFisher เพิ่มความยากในการตรวจจับด้วยเครื่องมือ Obfuscator แบบกำหนดเองที่ซับซ้อนถึงสี่ชั้น หน้าที่หลักของ Obfuscator นี้คือการทำให้วิเคราะห์สปายแวร์ได้ช้าลง ยิ่งไปกว่านั้น โทรจันยังใช้วิธีแปลกๆ ในการรวบรวมข้อมูล ตัวอย่างเช่น ใช้โหมดของนักพัฒนาในเบราว์เซอร์เพื่อสกัดกั้นการรับส่งข้อมูลที่มีการป้องกันด้วยโปรโตคอล HTTPS

นักวิจัยยังได้ค้นพบตัวอย่างของ FinFisher ที่ใช้แทนที่ Windows UEFI bootloader ซึ่งเป็นส่วนประกอบที่เปิดใช้งานระบบปฏิบัติการหลังจากเปิดตัวเฟิร์มแวร์พร้อมกับตัวที่เป็นอันตราย วิธีการติดเชื้อนี้ทำให้ผู้โจมตีสามารถติดตั้ง bootkit ได้โดยไม่ต้องผ่านการตรวจสอบความปลอดภัยของเฟิร์มแวร์ การติดเชื้อ UEFI เกิดขึ้นได้ยากมาก ในกรณีนี้ ผู้โจมตีไม่ได้แพร่เชื้อในเฟิร์มแวร์ UEFI เอง แต่เป็นการบูทขั้นถัดไป เป็นการโจมตีที่หลบซ่อนตัวมีการติดตั้งโมดูลที่เป็นอันตรายในพาร์ติชั่นแยกต่างหาก และสามารถควบคุมกระบวนการบู๊ตของเครื่องที่ติดเชื้อได้

นายอิกอร์ คุซเน็ตซอฟ นักวิจัยด้านความปลอดภัย ทีมวิเคราะห์และวิจัยระดับโลกของแคสเปอร์สกี้ กล่าวว่า “ดูเหมือนว่านักพัฒนา FinFisher จะพยายามอย่างมากเพื่อใช้ทูลสร้างความสับสนและมาตรการต่อต้านการวิเคราะห์ ทำให้สปายแวร์นี้ติดตามและตรวจจับได้ยากเป็นพิเศษ สปายแวร์นี้ถูกปรับใช้ด้วยความแม่นยำสูงและแทบจะวิเคราะห์ไม่ได้เลย นั่นหมายความว่าผู้ที่ตกเป็นเหยื่อนั้นมีความเสี่ยงมากเป็นพิเศษ และนักวิจัยต้องเผชิญกับความท้าทายอีกรูปแบบ ต้องลงทุนทรัพยากรจำนวนมหาศาลในการแก้ตัวอย่างแต่ละตัว ภัยคุกคามที่ซับซ้อนเช่น FinFisher แสดงให้เห็นถึงความสำคัญในการร่วมมือและแลกเปลี่ยนความรู้ระหว่างนักวิจัย ตลอดจนการลงทุนในโซลูชั่นความปลอดภัยรูปแบบใหม่ที่สามารถต่อสู้กับภัยคุกคามดังกล่าวได้”

ผู้สนใจเรื่อง FinFisher สามารถอ่านรายการฉบับเต็มได้ที่เว็บ Securelist

นักวิจัยแคสเปอร์สกี้ขอแนะนำขั้นตอนเพื่อป้องกันตัวเองจากภัยคุกคาม เช่น FinFisher ดังนี้

- ดาวน์โหลดแอปและโปรแกรมจากเว็บไซต์ที่เชื่อถือได้

- อัปเดตระบบปฏิบัติการและซอฟต์แวร์ทั้งหมดเป็นประจำ ปัญหาด้านความปลอดภัยมากมายสามารถแก้ไขได้โดยการติดตั้งซอฟต์แวร์เวอร์ชันที่อัปเดต

- ไม่เชื่อถือสิ่งที่แนบมากับอีเมล ก่อนคลิกเพื่อเปิดไฟล์แนบหรือคลิกลิงก์ โปรดพิจารณาอย่างรอบคอบว่า อีเมลมาจากคนที่คุณรู้จักและไว้วางใจหรือไม่ วางเมาส์เหนือลิงก์และเอกสารแนบเพื่อดูว่าไฟล์ชื่ออะไรหรือเป็นลิงก์ไปที่ใด

- หลีกเลี่ยงการติดตั้งซอฟต์แวร์จากแหล่งที่ไม่รู้จัก ซึ่งอาจมีและมักจะมีไฟล์ที่เป็นอันตราย

- ใช้โซลูชันการรักษาความปลอดภัยที่แข็งแกร่งบนคอมพิวเตอร์และอุปกรณ์เคลื่อนที่ทั้งหมด เช่น Kaspersky Internet Security for Android?และ?Kaspersky Total Security

คำแนะนำสำหรับการปกป้ององค์กร

- กำหนดนโยบายสำหรับการใช้ซอฟต์แวร์ที่ไม่ใช่ของบริษัท ให้ความรู้แก่พนักงานเกี่ยวกับความเสี่ยงในการดาวน์โหลดแอปพลิเคชันที่ไม่ได้รับอนุญาตจากแหล่งที่ไม่น่าเชื่อถือ

- จัดให้มีการฝึกอบรมด้านความปลอดภัยทางไซเบอร์ขั้นพื้นฐานแก่พนักงาน เนื่องจากการโจมตีแบบกำหนดเป้าหมายจำนวนมากเริ่มต้นด้วยฟิชชิงหรือเทคนิควิศวกรรมสังคมอื่นๆ

- ติดตั้งโซลูชันต่อต้าน APT และ EDR ซึ่งช่วยให้สามารถค้นหาและตรวจจับภัยคุกคาม ตรวจสอบ และดำเนินการแก้ไขเหตุการณ์ได้ทันท่วงที จัดการให้ทีม SOC เข้าถึงข้อมูลภัยคุกคามล่าสุด และจัดฝึกอบรมระดับมืออาชีพอย่างสม่ำเสมอเพิ่มทักษะให้ทีม ข้อมูลทั้งหมดข้างต้นมีอยู่ใน Kaspersky Expert Security framework

- นอกจากการป้องกันเครื่องเอ็นด์พอยต์ที่เหมาะสมแล้ว บริการเฉพาะยังสามารถช่วยป้องกันการโจมตีที่มีรายละเอียดสูงได้ บริการ Kaspersky Managed Detection and Response สามารถช่วยระบุและหยุดการโจมตีได้ตั้งแต่ในระยะแรก

ที่มา: พิตอน คอมมิวนิเคชั่น